Le vol de données par des employés fait partie de la catégorie plus large des menaces internes. Il a habituellement des motivations financières ou est réalisé pour le compte d’un concurrent.

L’incident dont a été victime Tesla en constitue un parfait exemple. En effet, un employé du constructeur automobile a copié près de 300 000 fichiers du code de la fonctionnalité Autopilot alors qu’il se préparait à quitter l’entreprise pour rejoindre un concurrent chinois.

Pourquoi le vol de données par des employés est-il un problème ?

Dans les films d’horreur, une scène est incontournable : l’appel téléphonique menaçant qui vient de l’intérieur de votre maison. Le vol de données par des employés est similaire. Les acteurs malveillants sont déjà dans votre réseau et ont accès à votre propriété intellectuelle, très précieuse pour d’autres entreprises. Cette propriété intellectuelle peut prendre de nombreuses formes : liste de clients ou centaines de milliers de lignes de code source propriétaire, par exemple.

Il peut être difficile pour les entreprises de trouver un équilibre entre productivité et sécurité. Comment faire confiance à vos employés tout en assurant la sécurité de vos données et de votre propriété intellectuelle ? La confiance est une chose qui nous vient naturellement et qui est nécessaire pour que nous donnions le meilleur de nous-mêmes. Malheureusement, cet état d’esprit laisse la porte grande ouverte aux quelques acteurs malveillants qui se cachent parmi les employés. À l’ère du numérique, des contrôles de sécurité trop laxistes peuvent ainsi aboutir à des fuites de données ou à des vols.

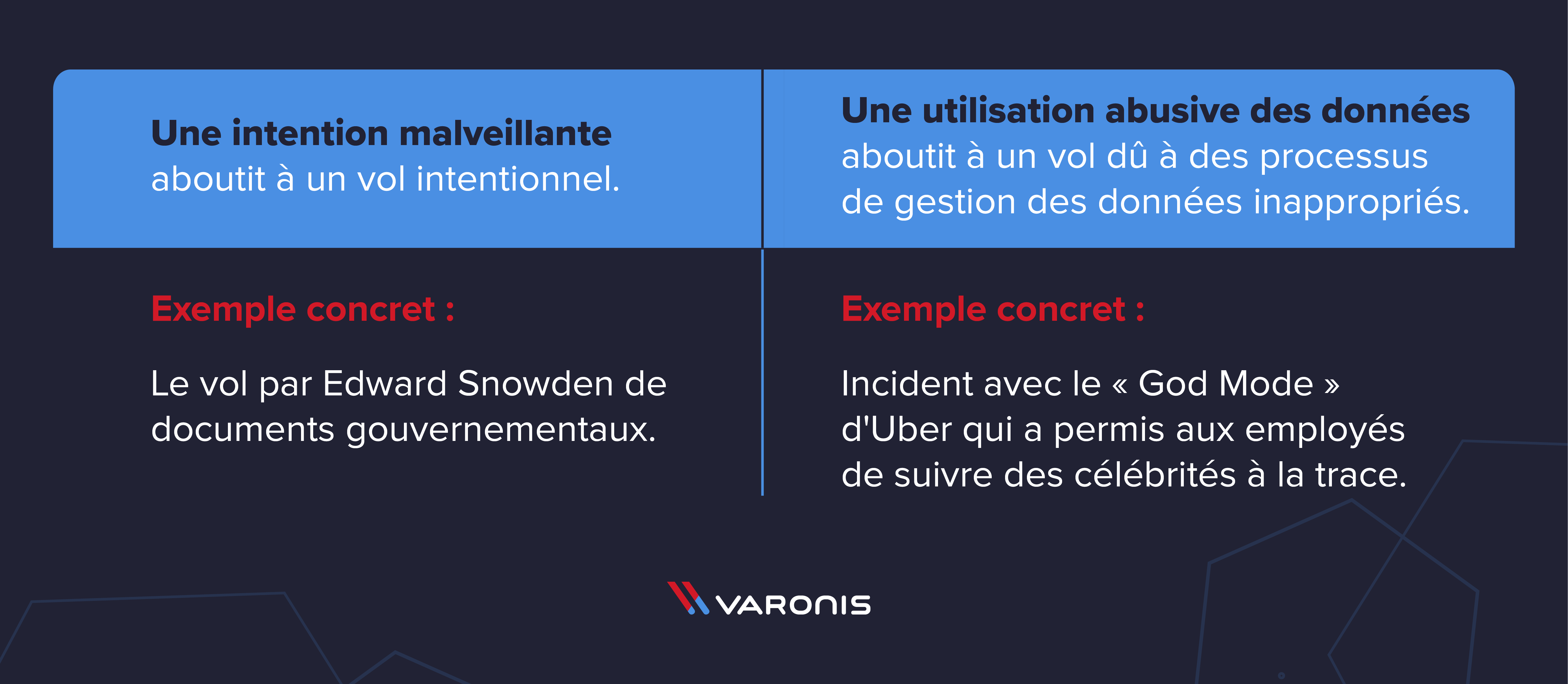

Intention malveillante et utilisation abusive des données

Il est important de faire le distinguo entre intention malveillante et utilisation abusive des données. L’utilisation abusive des données est involontaire et découle de processus de gestion des données inappropriés, tandis qu’une intention malveillante est volontaire.

Exemple de vol de données avec intention malveillante

Nous laisserons chacun juger de la malveillance éventuelle d’Edward Snowden, mais personne ne pourra nier qu’il a intentionnellement dérobé des documents gouvernementaux classifiés.

Exemple de vol de données consécutif à une utilisation abusive

L’incident avec le « God Mode » d’Uber constitue un excellent exemple d’utilisation abusive des données. Les employés d’Uber utilisaient en effet des outils internes pour pister des célébrités et autres personnes d’intérêt en suivant leurs courses. Certes, ils n’ont pas cherché à monétiser ces informations, mais ils ont violé la vie privée des clients d’Uber et ont à ce titre été condamnés à 20 000 $ d’amende par l’État de New York.

Prévention du vol de données par les employés

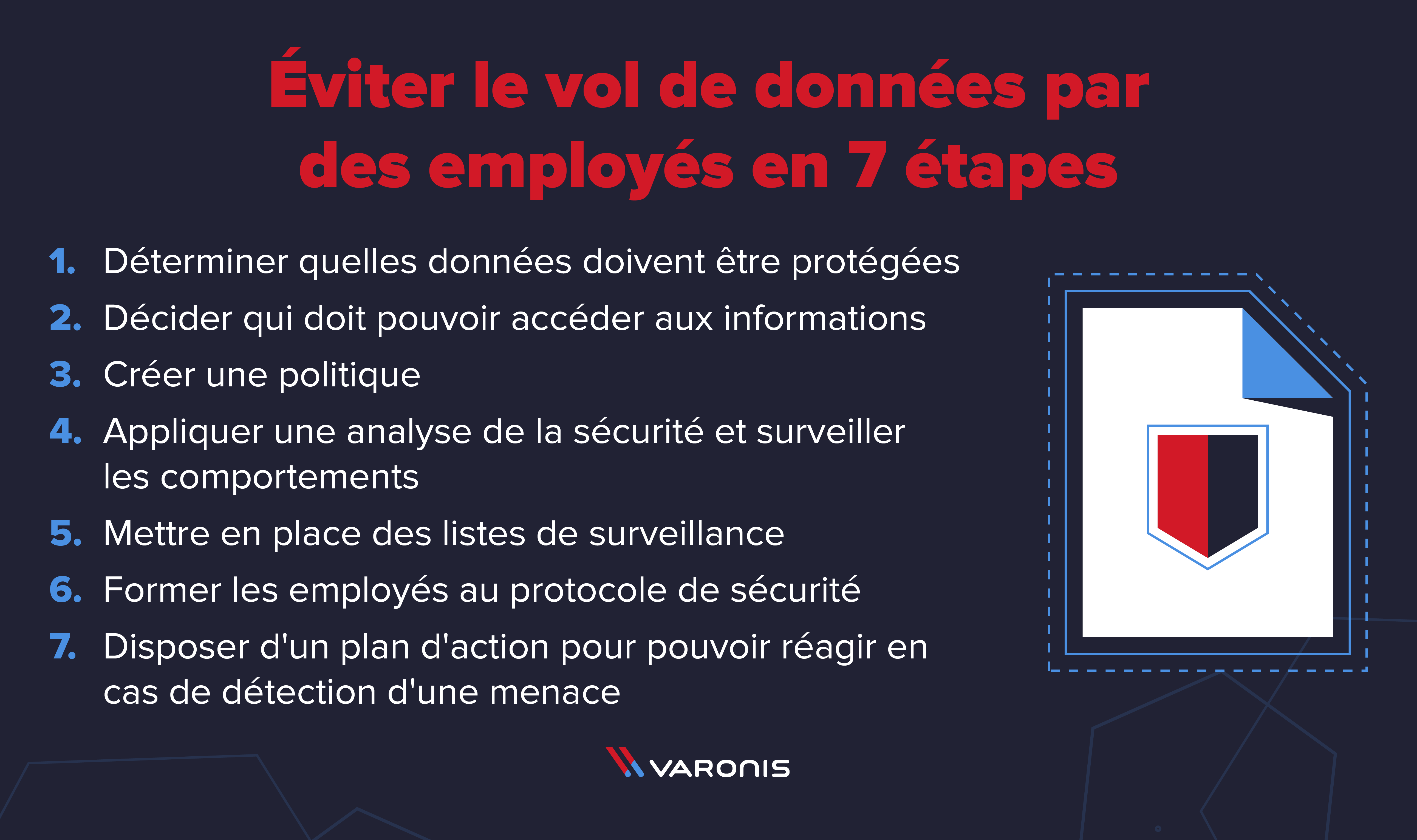

Mais alors, quelles bonnes pratiques peuvent empêcher le vol de données par des employés ? Comment trouver le juste équilibre entre productivité et sécurité ? Penchons-nous sur ce problème apparemment insoluble.

1. Déterminer quelles données doivent être protégées

Vous devez commencer par localiser vos données les plus précieuses et mettre en place une politique de classification des données afin d’identifier et de catégoriser avec précision les données, puis d’élaborer votre stratégie de sécurité en fonction.

- Définissez clairement quelles réglementations de conformité et éléments de propriété intellectuelle vous devez prendre en compte.

- Automatisez la détection des données stratégiques dans les différents dépôts de données de votre entreprise.

- Mettez en place des fonctions de classification manuelle pour que les utilisateurs puissent d’eux-mêmes protéger votre propriété intellectuelle.

2. Décider qui doit pouvoir accéder aux informations

Une fois que vous avez défini les caractéristiques de vos données importantes, vous devez choisir qui peut y accéder. Pour information, la réponse à cette question n’est ni le groupe « Tout le monde » ni le groupe « Utilisateurs authentifiés ».

Le fait que des utilisateurs aient accès à des données dont ils n’ont pas besoin multiplie le risque de vol par des employés.

Selon le principe de moindre privilège, les utilisateurs ne doivent avoir accès qu’aux données dont ils ont besoin pour faire leur travail. En réalité, nous savons tous que chaque utilisateur cumule de plus en plus d’accès avec le temps, au fil des changements de rôle et des interventions sur des projets transversaux. Il est très rare que quelqu’un prenne le temps de passer en revue les anciennes habilitations pour s’assurer qu’elles sont toujours nécessaires. Par conséquent, les entreprises sont bien plus exposées au vol de données par des employés qu’elles ne le pensent.

La plupart s’attaque au problème en commençant par corriger les problèmes d’accès global et d’héritage brisé, avant de limiter les accès aux données en fonction des besoins. Le retrait de l’accès global n’est pas anodin. Sans piste d’audit complète des événements d’accès aux données, vous risquez de révoquer sans le vouloir l’accès de personnes ou d’applications stratégiques.

Varonis répertorie les personnes ayant accès aux données et les personnes qui y accèdent réellement pour mettre en lumière celles qui disposent d’accès excessifs. À partir de là, vous pouvez automatiser en toute sécurité les modifications des listes de contrôle d’accès et des groupes de sécurité. Varonis est capable de corriger automatiquement les problèmes d’héritage brisé et d’accès global, mais aussi d’ajouter de nouveaux groupes d’accès spécifiques regroupant les utilisateurs actifs de données. Ce processus est bien plus rapide qu’une stratégie manuelle.

Une fois ce point essentiel résolu, vous devez déterminer qui doit pouvoir accéder aux données et mettre en place un système qui limite et audite les accès afin de préserver votre modèle de moindre privilège. Cette tâche implique de demander régulièrement aux utilisateurs de ces données qui a besoin d’y accéder. Il s’agit également du moment idéal pour mettre en place un système capable d’automatiser et d’auditer les demandes d’accès aux données pour vous permettre de maintenir facilement votre modèle.

3. Créer une politique

Établissez une politique de sécurité des données basée sur un cadre établi, comme le cadre Data Security Governance de Gartner ou celui du NIST . Ces cadres réunissent des bonnes pratiques visant à assurer la sécurité des données : vous pouvez les utiliser pour personnaliser la politique de votre entreprise. Créez une politique complète, qui définit les besoins métier et indique comment trouver un équilibre entre risque et productivité.

4. Appliquer une analyse de la sécurité et surveiller les comportements

La surveillance de la sécurité des données et l’analyse des comportements peuvent éclairer des violations potentielles de la politique de sécurité avant que ces incidents ne se transforment en vols de données.

Pensez en particulier à surveiller les variations inhabituelles de comportement : montrez-vous par exemple vigilant si un utilisateur se met à accumuler des données ou à accéder à des données qu’il ne consulte généralement jamais.

Veillez à tenir compte de l’ensemble des facettes du comportement actuel d’un utilisateur et ne prenez pas de mesure drastique à la moindre violation de votre politique de sécurité des données. En effet, la plupart des utilisateurs font simplement de leur mieux et ne sont pas malveillants. Les exemples d’employés volant les données de leur entreprise relèvent de l’exception, et non de la règle. Les analyses des données vous indiquent simplement que le comportement d’un utilisateur a changé et qu’il est nécessaire de l’étudier de près. Elles ne peuvent pas déterminer les motivations de ce changement ou prendre en compte les circonstances.

Modèles de menaces Varonis

Varonis DatAlert fait le lien entre les données de divers flux pour fournir aux équipes de réponse aux incidents les informations dont elles ont besoin afin d’examiner rapidement les menaces internes et les vols potentiels de données par des employés.

Voici deux exemples concrets de détection d’un vol potentiel de données par des employés à l’aide de Varonis :

- Une entreprise du secteur de la santé suspectait ses administrateurs système d’utiliser leur accès pour consulter les informations personnelles de clients, ce qui constitue une violation très claire de la réglementation HIPAA. Varonis a travaillé avec le client à l’analyse des accès anormaux et a montré non seulement quels administrateurs avaient enfreint les règles, mais aussi lesquels étaient totalement innocents. Nous avons indiqué au client les dossiers précis que les administrateurs avaient consultés afin qu’il puisse signaler lui-même la violation et éviter une amende trop lourde.

- Un client du secteur financier a reçu une alerte l’informant qu’un utilisateur accédait à un trop grand nombre de fichiers. Il a donc fait appel à l’équipe de réponse aux incidents de Varonis pour y voir plus clair. Nous avons utilisé l’audit des accès aux fichiers pour montrer avec précision quelles données l’utilisateur avait consultées et copiées, alors qu’il se préparait à quitter l’entreprise. Varonis a ensuite établi une chronologie de l’incident que l’équipe de sécurité du client a pu présenter à la direction. Le vol des données a ainsi pu être évité.

5. Mettre en place des listes de surveillance

Établissez des critères pour ajouter des utilisateurs à une liste de surveillance et effectuer un suivi avancé. Par exemple, si un utilisateur pose sa démission, ajoutez-le à une liste de surveillance dans vos analyses de sécurité pour détecter d’éventuelles tentatives d’exfiltration de données.

Varonis permet d’ajouter et de supprimer des utilisateurs de cette liste : votre équipe de sécurité peut ainsi anticiper et empêcher plus efficacement les vols de données potentiels par des employés.

6. Former les employés au protocole de sécurité

Formez vos employés à la politique de sécurité des données lors de leur arrivée dans votre entreprise et mettez en place des sessions de rappel annuelles. Ainsi, vos employés ne pourront pas prétendre ignorer le protocole de sécurité s’ils ont signé la fiche de formation. Mais vous pouvez également vous appuyer sur cette formation pour inciter les employés à rester vigilants face au risque de vol de données par leurs collègues et mettre en place des lignes de dénonciation anonymes permettant à l’équipe de sécurité d’étudier les incidents en toute discrétion, avant qu’ils ne se transforment en fuites de données.

7. Disposer d’un plan d’action pour pouvoir réagir en cas de détection d’une menace

Créez un plan de réponse aux incidents et un processus d’activation de ce plan lorsque vous découvrez le vol de données par un employé. Ce plan doit être complet et inclure toutes les parties pouvant être concernées, comme les RH et le service juridique, en plus de l’équipe chargée de la cybersécurité.

Il éclaire la marche à suivre pour répondre à tout incident de cybersécurité, vol de données par des employés compris. Consultez cet article de notre blog pour en savoir plus sur sa création.

Le vol de données par un employé constitue un vrai problème pour toutes les entreprises. Alors que j’écris cet article, un nouvel incident concernant l’abus par des employés d’Amazon de leur accès contre rémunération vient d’être révélé. Il semblerait que ces employés aient dérobé des téraoctets de données propriétaires, y compris des algorithmes, permettant ainsi à certains vendeurs de gagner un avantage sur leurs concurrents.

Consultez le Cyber Attack Lab pour découvrir comment Varonis repère les tentatives de vol de données par des employés.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-1.png)