De plus en plus d’entreprises sont confrontées à des failles de sécurité aux effets dévastateurs, et la vague de données compromises ne cesse d’augmenter. Les statistiques sur les fuites de données montrent que les pirates informatiques sont hautement motivés par l’appât du gain et que les informations personnelles sont un type de données très prisé. Il ressort également que les entreprises ne sont toujours pas suffisamment préparées face aux piratages, même si ceux-ci sont de plus en plus courants.

Nous avons compilé 98 statistiques sur les fuites de données pour 2021, qui couvrent notamment les types de fuites, les statistiques spécifiques par secteur, les risques, le coût, ainsi que les ressources en matière de défense et de prévention. Nous espérons que cela aidera les organisations à comprendre l’importance de la sécurité des données et à mieux répartir les budgets alloués à la sécurité.

Téléchargez un Livre-Blanc sur la stratégie de sécurité Zero Trust, portée par Forrester Research, et les plus importantes sociétés de cybersécurité

Téléchargez les statistiques sur les fuites de données

Pour des informations plus détaillées sur la sécurité, consultez nos livres blancs sur la fuite des données.

Qu’est-ce qu’une fuite de données ?

On entend par fuite de données tout incident lors duquel des informations confidentielles ou sensibles ont été consultées sans permission. Les fuites résultent d’une cyberattaque au cours de laquelle des criminels accèdent sans autorisation à un système ou à un réseau informatique et volent les données personnelles et financières privées, sensibles ou confidentielles des clients ou des utilisateurs qu’il recèle.

Le département de la Justice américaine définit une fuite comme « la perte de contrôle, la compromission, la divulgation non autorisée, l’acquisition non autorisée, l’accès à des fins non autorisées ou tout autre accès non autorisé ayant trait aux données, que ce soit de manière physique ou électronique. »

Les cyberattaques les plus courantes dans le contexte des fuites de données sont les suivantes :

L’origine des fuites de données

Même si les fuites de données semblent plus fréquentes aujourd’hui en raison du cloud computing et de l’augmentation du stockage numérique, elles existent depuis que les entreprises conservent des informations confidentielles et des enregistrements privés. Toutefois, les fuites de données divulguées publiquement sont devenues plus fréquentes dès les années 1980, et la prise de conscience liée aux fuites de données s’est accrue au début des années 2000.

Selon le site Web Office of Inadequate Security, en 1984, l’entreprise mondiale d’évaluation de crédit TRW (désormais appelée Experian) a été piratée et 90 millions d’enregistrements ont été volés. En 1986, 16 millions d’enregistrements ont été volés chez Revenue Canada.

La plupart des informations publiques sur les fuites de données ne remontent qu’à 2005. En 2020, des sondages ont montré que plus de la moitié des Américains craignait des fuites de données lors de catastrophes naturelles et s’inquiétait à propos de leur sécurité personnelle en raison de la pandémie. Aujourd’hui, les fuites de données tendent à impacter des millions de consommateurs en une seule attaque sur une entreprise.

Comment surviennent les fuites de données ?

Une fuite de données se produit lorsqu’un cybercriminel infiltre une source de données et en extrait des informations confidentielles. Cela peut se faire en accédant à un ordinateur ou à un réseau pour voler des fichiers locaux ou pour contourner la sécurité du réseau à distance. Si la plupart des fuites de données sont attribuées à des piratages ou à des attaques de logiciels malveillants, il existe d’autres méthodes de violation, dont les fuites internes, la fraude à la carte de paiement, la perte ou le vol d’un disque dur physique contenant des fichiers, sans oublier l’erreur humaine. Les cyberattaques les plus courantes dans le contexte des fuites de données sont décrites ci-dessous.

Ransomware

Le ransomware (ou rançongiciel) est un logiciel qui permet d’accéder aux données vitales et de les verrouiller. Les fichiers et les systèmes sont bloqués et une somme est demandée pour les déverrouiller, généralement sous forme de crypto-monnaie.

- Cible habituelle : les entreprises commerciales et de pointe

Malware

Le malware (ou logiciel malveillant) décrit tout programme ou code qui procède à des sondes nuisibles des systèmes. Le malware est conçu pour nuire à votre ordinateur ou à votre logiciel et se dissimule souvent dans des « avertissements » contre les logiciels nocifs. Cet avertissement tente de convaincre les utilisateurs de télécharger divers types de logiciels ; bien qu’il n’endommage pas le matériel physique des systèmes, il peut voler, encrypter ou prendre le contrôle des fonctions informatiques.

Les malwares peuvent infiltrer votre ordinateur quand vous naviguez sur des sites Web piratés, quand vous téléchargez des fichiers infectés ou quand vous ouvrez des e-mails à partir d’un appareil qui n’est pas sécurisé contre les logiciels malveillants.

- Cible habituelle : les personnes et les entreprises

Phishing

Le phishing (ou hameçonnage) est l’un des moyens de piratage les plus courants pour accéder à des informations sensibles ou confidentielles. Le phishing consiste à envoyer des e-mails frauduleux qui semblent provenir d’une entreprise réputée, pour tromper les destinataires et les inciter à cliquer sur un lien malveillant ou à télécharger une pièce jointe infectée, généralement dans le but de dérober des informations financières ou confidentielles.

- Cible habituelle : les personnes et les entreprises

Déni de service (DoS)

Le déni de service est une cyberattaque lors de laquelle le hacker cherche à rendre une machine ou une ressource réseau indisponible pour ses utilisateurs prévus en perturbant temporairement ou indéfiniment les services d’un hôte connecté à Internet. Il s’agit généralement d’inonder la machine ou la ressource ciblée de requêtes superflues afin de surcharger les systèmes et d’empêcher que certaines ou toutes les requêtes légitimes ne soient satisfaites.

- Cible habituelle : sites ou services hébergés sur des serveurs Web à haute visibilité (ceux des banques, par exemple)

Fuites de données récentes + statistiques

En 2020, 3 950 fuites de données ont été confirmées ; nous avons regroupé certaines des violations de sécurité les plus récentes et les plus importantes de l’année. Ces données montrent l’impact généralisé des fuites de données récentes en termes de compromission des informations sensibles.

- Le 22 janvier 2020, une base de données de service client contenant plus de 280 millions d’enregistrements de clients Microsoft a été laissée sans protection sur le Web (IdentityForce).

- Le 20 février 2020, plus de 10,6 millions de clients des hôtels MGM Resorts ont vu leurs informations personnelles publiées sur un forum de piratage (IdentityForce).

- Le 14 avril 2020, les informations d’identification de plus de 500 000 comptes de visioconférence Zoom ont été trouvées en vente sur le dark Web (IdentityForce).

- Le 20 juillet 2020, un serveur non sécurisé a exposé les données sensibles de 60 000 clients de l’entreprise de logiciels de généalogie Ancestry.com (IdentityForce).

- Le 20 août 2020, les chercheurs de Comparitech ont découvert une base de données non sécurisée contenant 235 millions de profils d’utilisateurs Instagram, TikTok et YouTube exposée en ligne, propriété du courtier en données de médias sociaux Deep Social, dont les activités ont désormais cessé (IdentityForce).

- Le 5 novembre 2020, une base de données Mashable.com contenant 1 852 595 enregistrements de données sur le personnel, les utilisateurs et les abonnés, a été divulguée par des pirates (IdentityForce).

- Le 10 décembre 2020, un nombre non divulgué d’utilisateurs du service de streaming audio Spotify ont vu leurs mots de passe réinitialisés après qu’une vulnérabilité logicielle ait exposé leurs informations de compte (IdentityForce).

- Le 18 février 2021, le California Department of Motor Vehicles (DMV) a alerté les conducteurs californiens qu’ils avaient été victimes d’une fuite de données après que son prestataire de gestion de facturation, Automatic Funds Transfer Services, ait subi une attaque de ransomware (IdentityForce).

Fuites de données liées au COVID-19

L’année 2020 n’a pas été une année comme les autres, le COVID-19 ayant eu un impact considérable sur l’industrie à travers le monde. Cela a permis aux cybercriminels de cibler des victimes vulnérables dans le secteur des soins de santé, ainsi que des chômeurs ou des télétravailleurs. Voici quelques-unes des statistiques les plus alarmantes sur les piratages de données liés à la pandémie.

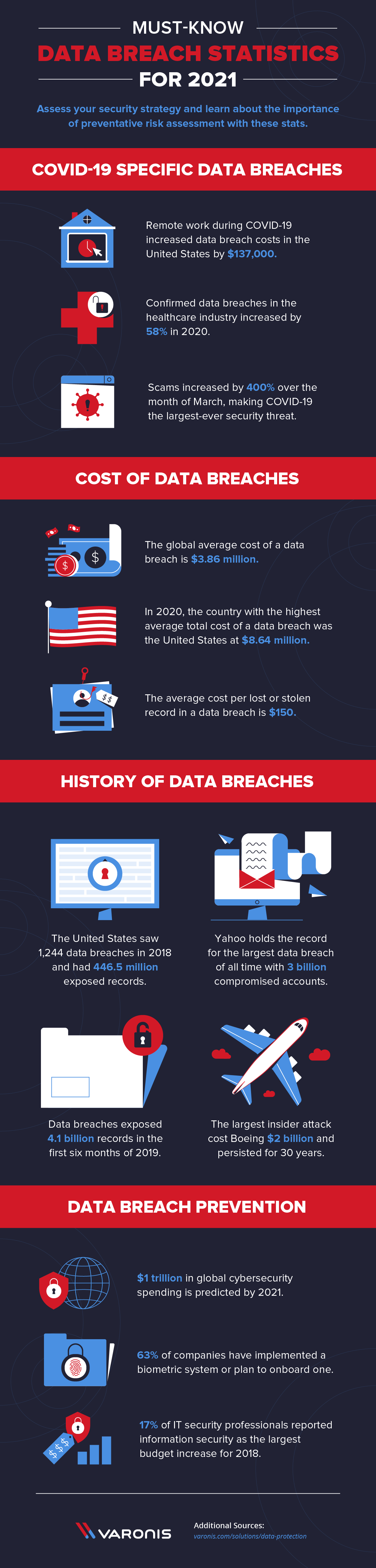

- Durant la pandémie de COVID-19, aux États-Unis, le télétravail a entraîné une augmentation de 137 000 $ du coût d’une fuite de données (IBM).

- 54 % des organisations ont dû faire appel au télétravail en réponse au COVID-19 (IBM).

- 76 % des personnes interrogées ont dit que le télétravail augmenterait le délai nécessaire pour identifier et contenir une fuite de données (IBM).

- Selon les estimations, il y a eu jusqu’à 192 000 cyberattaques hebdomadaires liées au coronavirus au cours du seul mois de mai 2020, soit une augmentation de 30 % par rapport aux semaines précédentes en avril (Unisys).

- En 2020, 98 % des fuites de données au niveau des points de vente dans le secteur de l’hébergement et de la restauration avaient des motivations financières (Verizon).

- Les fuites de données confirmées dans le secteur des soins de santé ont augmenté de 58 % cette même année (Verizon).

- Les violations d’applications Web représentent 43 % de toutes les violations informatiques et ont doublé depuis 2019 (Verizon).

- En mai 2020, 33 000 demandeurs d’emploi ont été exposés à une violation de la sécurité des données du programme d’assistance chômage liée à la pandémie aux États-Unis (NBC).

- Une fuite des données des demandes de prêts fédéraux en raison d’une catastrophe a touché 8 000 propriétaires de petites entreprises américaines (U.S. PIRG).

- Les fraudes ont augmenté de 400 % en mars 2020, faisant du COVID-19 la plus importante menace pour la sécurité à ce jour (ReedSmith).

Le piratage en quelques chiffres

De nombreux facteurs sont à prendre en compte pour se préparer à une fuite de données et gérer une attaque, notamment le délai nécessaire pour remédier à une fuite de données et son impact sur la réputation de l’entreprise. Découvrez ci-dessous comment se produisent les violations, les délais moyens de réponse et d’autres informations essentielles.

Comment les violations se produisent

- Chaque mois, 4 800 sites Web en moyenne sont infiltrés au moyen du formjacking, ou « vol de formulaire » (Symantec).

- En 2018, 34 % des fuites de données ont impliqué des acteurs internes. (Verizon).

- 71 % de ces fuites avaient pour origine des motivations financières (Verizon).

- Les ransomwares représentent près de 24 % des incidents impliquant des logiciels malveillants (Verizon).

- En 2016, 95 % des enregistrements piratés ont concerné le gouvernement, la vente au détail et le secteur technologique (Tech Republic).

- En 2019, 36 % des pirates externes avaient des liens avec le crime organisé (Verizon).

Délai moyen de réponse et cycle de vie

- En 2020, le délai moyen de détection d’une fuite de données a été de 228 jours (IBM).

- Le délai moyen pour contenir une fuite de données a été de 80 jours (IBM).

- Ce sont les secteurs de la santé et de la finance qui sont restés le plus de temps dans le cycle de vie des fuites de données, respectivement 329 jours et 233 jours (IBM).

- En 2020, le cycle de vie d’une fuite de données résultant d’une attaque malveillante ou criminelle a été de 315 jours en moyenne (IBM).

- 48 % des fichiers malveillants joints aux courriels sont des fichiers Microsoft Office (Symantec).

- Entre 2016 et 2018, les groupes de hackers les plus actifs ont attaqué en moyenne 55 organisations (Symantec).

Informations essentielles

- Le nombre total d’attaques Web bloquées par jour a augmenté de 56,1 % entre 2017 et 2018 (Statista).

- Le nombre de fuites de données aux États-Unis s’est envolé au cours de la dernière décennie, passant de seulement 662 en 2010 à plus de 1 000 en 2020 (Statista).

- Les applications bureautiques ont été les applications les plus touchées par le piratage dans le monde au 3e trimestre 2018 (Statista).

- Le nombre de personnes victimes d’une fuite de données médicales a augmenté de 80 % entre 2017 et 2019 (Statista).

- En volant les informations de seulement 10 cartes bancaires par site Web, les cybercriminels peuvent gagner jusqu’à 2,2 millions de dollars par le biais d’attaques de formjacking (Symantec).

Coût d’une fuite de données

Ce n’est un secret pour personne : les fuites de données coûtent de l’argent aux entreprises. Pour calculer le coût moyen d’une fuite de données, les organismes de sécurité prennent en compte les dépenses directes et indirectes subies par l’organisation victime de la fuite.

Les dépenses directes comprennent les experts, l’assistance via une hotline, la fourniture d’abonnements gratuits à des services de surveillance de crédit et les règlements potentiels. Les coûts indirects comprennent les enquêtes et la communication en interne, ainsi que le taux de roulement des clients ou la diminution des taux d’acquisition client en lien avec la perte de réputation des entreprises après une violation. Découvrez le coût élevé d’une fuite de données et les facteurs qui peuvent alourdir la note.

- C’est dans le secteur de la santé que les fuites de données coûtent le plus cher : 7,13 millions de dollars par évènement (IBM).

- Le coût moyen global d’une fuite de données s’élève à 3,86 millions de dollars (IBM).

- Le coût moyen par enregistrement perdu ou volé lors d’une fuite de données est de 150 dollars (IBM).

- Un cycle de vie de fuite de données de moins de 200 jours coûte 1 million de dollars de moins qu’un cycle de vie de plus de 200 jours (IBM).

- 39 % des coûts sont encourus plus d’un an après la fuite de données (IBM).

- En 2020, le pays où la fuite de données présentait le coût total moyen le plus élevé a été les États-Unis, avec 8,64 millions de dollars (IBM).

- Une méga fuite de 1 à 10 millions d’enregistrements a un coût total moyen de 50 millions de dollars, soit une augmentation de 22 % par rapport à 2018 (IBM).

- Une méga fuite de 50 millions d’enregistrements a un coût total moyen de 392 millions de dollars, soit une augmentation de près de 12 % par rapport à 2018 (IBM).

- Le budget publicitaire annuel des hôpitaux augmente de 64 % pendant les deux années qui suivent une fuite de données (American Journal of Managed Care).

Risque de fuite de données

Le rapport d’IBM sur le coût d’une fuite de données a révélé que le coût global moyen d’une telle violation était de 3,86 millions de dollars, et qu’il était à la hausse. Ces données, en particulier, confirment la nécessité d’investir dans la sécurité préventive des données. Reportez-vous aux statistiques sur les fuites de données ci-dessous pour avoir une idée des effets, des motivations et des causes de ces attaques destructrices.

- Un employé du secteur des services financiers a accès à 11 millions de fichiers (Varonis).

- L’attaque moyenne par déni de service distribué (DDoS) a atteint plus de 26 Gbps, soit une augmentation de 500 % (Nexusguard).

- Au 1er trimestre 2020, le nombre d’attaques par DDoS a augmenté de plus de 278 % par rapport au 1er trimestre 2019, et de plus de 542 % par rapport au dernier trimestre (Nexusguard).

- 9 637 attaques se situaient entre 10 et 30 Mbps (Nexusguard).

- Plus de 64 % des entreprises de services financiers ont plus de 1 000 fichiers sensibles accessibles à tous les employés (Varonis).

- En moyenne, 50 % des comptes utilisateur sont obsolètes (Varonis).

- 58 % des entreprises possèdent plus de 1 000 dossiers dont les droits sont incohérents (Varonis).

- Seulement 5 % des dossiers des entreprises sont correctement protégés (Varonis).

- 38 % des utilisateurs interrogés ont un mot de passe qui n’expire jamais (Varonis).

- 28 % des victimes de fuites de données sont des petites entreprises (Verizon).

- Plus de 80 % des violations dues au piratage résultent d’attaques par force brute ou de l’utilisation d’identifiants perdus ou volés (Verizon).

- Une cyberattaque a lieu toutes les 39 secondes (Université du Maryland).

- Plus la fuite de données est importante, moins il est probable que l’organisation subira un autre piratage au cours des deux années suivantes (IBM).

- 23 % des fuites de données sont dues à des erreurs humaines (IBM).

- 62 % des violations ne résultant pas d’une erreur, d’une mauvaise utilisation ni d’une action physique ont impliqué l’utilisation d’identifiants volés, de la force brute ou du phishing (Varonis).

Prévisions en matière de violations

Le domaine de la sécurité des données évoluant rapidement, il est essentiel que les chefs d’entreprise restent informés de tous les problèmes potentiels. Voici les incidents de cybersécurité qui pourraient survenir dans les années à venir.

- On estime qu’une entreprise sera victime d’une attaque de ransomware toutes les 11 secondes d’ici 2021 (Herjavec Group).

- On estime que la cybercriminalité coûtera 10 500 milliards de dollars par an à travers le monde d’ici 2025 (Cybersecurity Ventures).

- Les hackers vont se concentrer sur le piratage biométrique et exposer les vulnérabilités des capteurs d’identification tactile, de la reconnaissance faciale et des codes d’accès (Experian).

- Le skimming (duplication de cartes bancaires) n’est pas nouveau, mais les pirates vont désormais viser une attaque à l’échelle de l’entreprise sur le réseau national d’une grande institution financière, ce qui pourrait causer des millions de dollars de pertes (Experian).

- Un grand opérateur de téléphonie mobile subira une attaque avec un effet simultané sur les iPhones et les téléphones Android, ce qui permettra de voler les informations personnelles de millions de consommateurs et peut-être de bloquer toutes les communications sans fil aux États-Unis (Experian).

- Un fournisseur de cloud subira une fuite de données, rendant vulnérables des informations sensibles de centaines d’entreprises du classement Fortune 1000 (Experian).

- La communauté des jeux en ligne sera un nouveau terrain de piratage, les cybercriminels se faisant passer pour des joueurs et accédant aux ordinateurs et aux données personnelles des joueurs en confiance (Experian).

Statistiques historiques sur les fuites de données

Certaines des plus importantes fuites de données de toute l’histoire ont eu lieu à partir de 2005. Une fois que les gouvernements et les entreprises sont passés des documents papier au numérique, les fuites de données sont devenues de plus en plus courantes.

Rien qu’en 2005, 136 fuites de données ont été signalées par l’organisation Privacy Rights Clearinghouse, et plus de 4 500 ont été rendues publiques depuis lors. Toutefois, il n’est pas exagéré de dire que le nombre réel de fuites de données est probablement plus élevé, car le nombre d’enregistrements compromis lors de certaines fuites signalées par Privacy Rights Clearinghouse n’est pas connu. À elle seule, l’enquête Verizon sur les fuites de données en 2014 a signalé 2 100 fuites de données au cours desquelles 700 millions d’enregistrements ont été exposés.

Nous avons dressé ci-dessous une liste de statistiques sur les premières fuites de données – autrement dit, les précurseurs de l’ère du piratage des données.

- Le premier virus informatique, nommé « Creeper », a été découvert au début des années 1970 (History of Information).

- En 2005, l’organisation Privacy Rights Clearinghouse a commencé à répertorier les fuites de données (Symantec).

- C’est en 2005 qu’a eu lieu la première fuite de données (DSW Shoe Warehouse), qui a exposé plus d’un million d’enregistrements (Symantec).

- La plus importante attaque perpétrée en interne a duré de 1976 à 2006. Dans cet intervalle, Greg Chung, employé chez Boeing, a volé pour 2 milliards de dollars de documents aérospatiaux au profit de la Chine (NBC).

- AOL a été la première victime d’attaques de phishing en 1996 (Phishing).

- En 2015, 25 % des données mondiales nécessitaient une protection mais en étaient dépourvues (Statista).

- En 2017, l’une des trois principales agences américaines d’évaluation de crédit, Equifax, a exposé 145,5 millions de comptes avec les noms, numéros de sécurité sociale, dates de naissance, adresses, et, dans certains cas, numéros de permis de conduire, de consommateurs américains (Symantec).

- Les fuites de données dans les médias sociaux représentent 56 % des violations survenues au cours du premier semestre 2018 (IT Web).

- Ces 10 dernières années, il y a eu 300 fuites de données à l’occasion desquelles 100 000 enregistrements ou plus ont été dérobés (Forbes).

- En 2018, 1 244 fuites de données ont eu lieu aux États-Unis, avec 446,5 millions d’enregistrements exposés (Statista).

- Au cours du premier semestre 2019, les fuites de données ont exposé 4,1 milliards d’enregistrements (Forbes).

- En 2019, les cyberattaques étaient considérées comme l’un des cinq principaux risques pour l’équilibre mondial (World Economic Forum).

Les plus vastes fuites de données jamais enregistrées

Les fuites de données sont de plus en plus fréquentes et certaines des plus récentes sont les plus importantes à ce jour. Voici un aperçu des plus grandes fuites de données de l’histoire.

- Yahoo détient le record du plus gros piratage de tous les temps, avec 3 milliards de comptes infiltrés (Statista).

- En 2019, First American Financial Corp. a vu 885 millions d’enregistrements exposés en ligne, notamment des transactions bancaires, des numéros de sécurité sociale, etc. (Gizmodo).

- En 2019, 540 millions d’enregistrements d’utilisateurs de Facebook ont été exposés sur le serveur cloud d’Amazon (CBS).

- En 2018, la fuite de données de Marriott International a touché environ 500 millions de clients (New York Times).

- En 2016, en raison d’une sécurité médiocre, l’Adult Friend Finder Network a été piraté, exposant les données personnelles de 412 millions d’utilisateurs (Zero Day).

- Court Ventures, une société du groupe Experian, a vendu des informations directement à un service frauduleux basé au Vietnam, soit 200 millions d’enregistrements (Forbes).

- En 2017, les données de près de 200 millions d’électeurs ont été divulguées en ligne par Deep Root Analytics (CNN).

- En 2014, Ebay a été piraté, avec 145 millions d’enregistrements compromis (Yahoo).

- En 2008 et 2009, Heartland Payment Systems a été victime d’une fuite de données entraînant l’infiltration de 130 millions d’enregistrements (Tom’s Guide).

- En 2007, la violation de sécurité chez T.J. Maxx Companies Inc. a affecté 94 millions d’enregistrements (Information Week).

- En 2015, Anthem a été victime d’une violation affectant 80 millions d’enregistrements (Anthem).

- En 2013, Target a confirmé avoir subi un piratage affectant 70 millions d’enregistrements (KrebsOnSecurity).

Prévention des fuites de données

Il existe des approches proactives que les professionnels de la sécurité peuvent adopter pour réduire les risques de piratage informatique. L’identification des risques en matière de cybersécurité peut être un bon point de départ. Voyez comment les budgets et les priorités des entreprises ont évolué pour protéger leurs actifs et leurs clients des cyberattaques.

- 63 % des entreprises ont mis en place un système biométrique ou prévoient de le faire (Veridium).

- 17 % des professionnels en sécurité informatique indiquent que la sécurité des informations est le poste budgétaire qui a le plus augmenté en 2018 (ZDNet).

- En 2018, 80 % des organisations prévoyaient d’augmenter leur budget consacré à la sécurité (ZDNet).

- On estime que les dépenses mondiales de cybersécurité dépasseront 1 000 milliards de dollars en cumul entre 2017 et 2021 (Cybersecurity Ventures).

- En 2019, les dépenses mondiales en matière de sécurité informatique devaient augmenter de 8,7 % par rapport à 2018 (Gartner).

- Pour la première fois depuis 2013, les attaques de ransomware ont diminué de 20 % dans l’ensemble, mais elles ont augmenté de 12 % dans les entreprises (Symantec).

- La part du budget allouée aux services de sécurité informatique matérielle, qui manquent généralement de portabilité et de capacité à fonctionner efficacement dans les infrastructures virtuelles, est passée de 20 % en 2015 à 17 %, avec une nouvelle baisse prévue à 15,5 % en 2019 (451 Research).

- Les MSSP, qui peuvent gérer certaines fonctions opérationnelles de sécurité, ont connu une légère augmentation de leur allocation budgétaire fin 2017 à 14,7 %, mais les professionnels de la sécurité s’attendaient à ce que cette part atteigne 17,3 % d’ici 2019 (451 Research).

Cliquez sur le bouton ci-dessous pour comparer ces prévisions pour 2021 aux statistiques de 2020.

Mesures défensives face aux fuites de données + ressources de prévention

Les entreprises doivent tirer les leçons du RGPD et actualiser leurs pratiques de gouvernance des données, car de plus en plus d’itérations sont attendues dans les années à venir. Il est essentiel de définir correctement les autorisations sur les fichiers et d’éliminer les données obsolètes.

Le maintien du plus haut niveau de classification des données et de gouvernance des données est indispensable pour assurer la conformité aux réglementations sur la confidentialité des données telles que HIPAA, SOX, ISO 27001 et autres. Aujourd’hui, les solutions modernes offrent une excellente protection et une approche plus proactive de la sécurité en vue d’assurer la sécurité des informations sensibles.

Examinez votre plan d’intervention en cas de fuite de données et effectuez une évaluation gratuite des risques pour repérer vos vulnérabilités.

Les ressources suivantes offrent des informations additionnelles sur l’amélioration de la protection des données, ainsi que des conseils pour prévenir les fuites de données.

- Rapport « alerte rouge » de Varonis sur les fuites de données

- Rapport Varonis de 2021 sur les risques liés aux données financières

- Rapport d’enquête de Verizon sur les fuites de données (DBIR)

- Rapport IBM de 2020 sur le coût d’une violation de données

- DataLossDB, gérée par l’Open Security Foundation

- Ponemon Institute

- Calculateur de risque de fuite de données

- Centre de ressources sur le vol d’identité

- Rapport semestriel de RiskBased sur les fuites de données

Types d’assurance contre les fuites de données

Afin d’atténuer les risques liés à la perte de données, de nombreuses entreprises souscrivent désormais à une assurance contre les fuites de données dans le cadre du renforcement de leurs plans de prévention et d’atténuation des violations informatiques. L’assurance contre les fuites de données contribue à couvrir les coûts associés à une violation de la sécurité des données. Elle peut être utilisée pour soutenir et protéger un large éventail d’aspects de votre sécurité, tels que les crises de relations publiques, les solutions de protection et la responsabilité. Elle peut également couvrir tous les frais de justice accumulés en cas de fuite de données.

Les types d’assurance les plus courants contre les fuites de données sont les suivants :

Assurance au premier tiers

La fuite de données entraîne différents types de conséquences, et le rétablissement de votre entreprise pourrait être long et onéreux. Qu’il s’agisse de récupérer des données ou d’informer les parties prenantes, l’assurance au premier tiers couvre les éléments suivants :

- Enquêtes

- Notification de toutes les parties affectées

- Réponse aux demandes d’information

- Outils pour aider les parties affectées

Assurance au tiers

L’assurance au tiers est principalement utilisée par les entrepreneurs et les professionnels de l’informatique pour réduire leur responsabilité. Les dépenses couvertes peuvent inclure les éléments suivants :

- Frais d’avocat

- Accords

- Jugements et responsabilités

- Autres frais de justice tels que les indemnités de témoin, les frais de dossier, etc.

FAQ des statistiques sur les fuites de données

Vous trouverez ci-dessous certaines des questions les plus souvent posées à propos des fuites de données, avec des réponses reposant sur des statistiques et des faits.

Combien de fuites de données se produisent ?

L’organisation Privacy Rights Clearinghouse a commencé à recenser les fuites de données et les violations de la sécurité publique en 2005. Le nombre réel de fuites de données n’est pas connu. Privacy Rights Clearinghouse estime qu’il y a eu 9 044 infractions publiques depuis 2005, mais d’autres peuvent être présumées car l’organisation ne signale pas les violations lorsque le nombre d’enregistrements compromis est inconnu.

Quelle est la plus importante fuite de données à ce jour ?

R : Yahoo détient le record de la plus vaste fuite de données de tous les temps, avec 3 milliards de comptes piratés (Statista).

Combien de fuites de données ont été recensées en 2020 ?

R : 3 950 fuites de données ont été confirmées en 2020 (Verizon).

Combien une fuite de données coûte-t-elle ?

R : Le coût moyen global d’une fuite de données s’élevait à 3,86 millions de dollars en 2020 (IBM).

Quelle est l’ampleur moyenne d’une fuite de données ?

R : 25 575 enregistrements (IBM).

Quel que soit le secteur d’activité, il ne fait aucun doute que la sécurité et la défense des données sont d’une importance considérable pour les entreprises, eu égard à l’économie numérique dans laquelle nous vivons. Évaluez vos risques en matière de cybersécurité afin d’apporter des modifications à l’échelle de l’entreprise et d’améliorer son comportement global en matière de sécurité.

Évitez que votre nom n’apparaisse dans les statistiques sur les fuites de données ; faites tout votre possible pour protéger votre entreprise contre le piratage. Pour plus d’informations sur les plates-formes de sécurité des données, découvrez comment les solutions de protection des données pourraient avoir un impact positif sur votre entreprise.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Rob Sobers

Rob Sobers est un ingénieur logiciel spécialisé dans la sécurité du Web et co-auteur du livre ''Learn Ruby the Hard Way''.

-1.png)