Ce rapport mensuel reprend la documentation établie par l’équipe d’enquête de Varonis dans le cadre de ses activités de réponse aux incidents, d’analyse de problèmes et d’ingénierie inverse de malwares. Il a pour but de vous aider à mieux comprendre les évolutions des menaces en circulation et à adapter vos défenses en fonction.

Témoignage du mois

L’un des clients de Varonis, une grande société de transport française, a subi une infection de malwares qui a touché plusieurs appareils.

L’entreprise a contacté l’équipe d’enquête de Varonis pour lui demander d’examiner ses machines infectées, de localiser les fichiers infectés et de contribuer à la création d’un calendrier et d’un rapport sur l’activité malveillante dont elle a été victime.

L’équipe d’enquête de Varonis a exporté le journal des événements et la Master File Table (MFT) à partir des appareils infectés et a repéré plusieurs fichiers suspects.

Certains des fichiers suspects contenaient des fonctionnalités malveillantes qui correspondaient aux détections dans l’environnement du client :

- L’échantillon détecté est une variante de Dridex, qui utilise des fichiers exécutables d’apparence inoffensive.

- Le malware utilise deux fichiers malveillants : une DLL qui contenait la charge utile malveillante et un fichier exécutable utilisé pour activer les fonctionnalités de la DLL.

- Pour assurer sa survie, le malware utilise une tâche programmée, une valeur dans le registre et un lien dans le dossier Démarrage de Windows.

Notre équipe a aidé le client en :

- fournissant les indices d’infection des fichiers malveillants à intégrer dans les solutions de sécurité de l’entreprise ;

- effectuant une ingénierie inverse d’un échantillon du malware et établissant un rapport complet comprenant des explications sur l’ensemble des capacités et fonctions du malware ;

- utilisant l’interface Web de Varonis pour analyser les alertes avec le client afin de s’assurer que rien n’a été oublié ;

- associant les étapes connues de l’attaque aux éléments apparaissant dans Varonis.

S’attaquer au ransomware Egregor avec Varonis

En février, plusieurs personnes soupçonnées d’être à l’origine des variantes du ransomware Egregor ont été arrêtées grâce à une collaboration entre les autorités françaises et ukrainiennes. Les paiements des rançons versées par les victimes ont été suivis et ont permis l’arrestation des suspects. [i]

Pourtant, Egregor est toujours actif et utilisé comme charge utile dans des campagnes dans le monde entier, comme nous l’avons vu il y a quelques mois. Par exemple, une agence immobilière britannique a été ciblée par une variante d’Egregor et les données personnelles de ses clients, telles que les informations de cartes bancaires, ont fini sur le dark web. Autre exemple : un groupe de pirates soupçonné d’être lié à Egregor a menacé une société de logistique américaine de divulguer les données sensibles de l’entreprise. [ii]

Qu’est-ce que le ransomware Egregor ?

Egregor est un groupe de ransomware qui a pris de l’ampleur depuis quelques mois. Même s’il est relativement nouveau, il s’est fait une réputation en très peu de temps, en raison d’une stratégie basée sur deux méthodes d’extorsion des victimes. [iii] « Egregor » ou égrégore en français est un concept issu de la magie occidentale, qui fait référence à l’énergie collective d’un groupe de personnes qui partagent un but commun. [iv]

On pense que le ransomware Egregor aurait succédé au ransomware Maze, le groupe de cybercrime notoire, dont les activités ont été démantelées en octobre 2020. Les tentatives d’attaques de ce dernier avaient souvent de vastes influences, qui ont peut-être contribué et renforcé les ambitions d’Egregor. Le ransomware Egregor est une modification à la fois du ransomware Sekhmet et du ransomware Maze. On retrouve certaines similarités dans le code de ces trois malwares et il semble qu’ils ciblent le même type d’organisations.

Egregor fonctionne sur le modèle « Ransomware as a Service » (RaaS). En d’autres termes, les criminels affiliés aux créateurs du ransomware peuvent utiliser des variantes spécifiques du malware en question, développées spécifiquement pour eux ou pour une attaque visant une organisation précise, et en échange, ils partagent les profits de ces attaques avec les créateurs.

Comme dit plus haut, le ransomware tire parti de deux méthodes différentes pour extorquer de l’argent à la victime. Le groupe Egregor s’infiltre sur le réseau de l’entreprise et chiffre les données qu’il trouve disponibles pour qu’elles ne soient plus accessibles à la victime. De plus, les attaquants exfiltrent les données trouvées sur les appareils et les serveurs compromis et menacent de les publier. Ils publient souvent un sous-ensemble des données exfiltrées sur leur site Web (hébergé sur le dark web) pour prouver qu’ils ont réussi à mettre la main sur les données.

La victime se retrouve face à un ultimatum, soit elle fait un versement dans un délai imparti, soit la rançon augmente si elle ne le fait pas.

Attaques marquantes

L’une des premières attaques abouties d’Egregor a ciblé Barnes & Noble, une grande chaîne de librairies américaine, en octobre 2020. Les pirates ont lancé temporairement une attaque par déni de service vers l’entreprise et ont prétendu avoir obtenu des informations financières sur le compte de cette dernière, bien que cette déclaration ait ensuite été réfutée par la victime.

Le même mois, d’autres attaques d’ampleur ont eu lieu contre les sociétés de développement de jeux vidéo Crytek et Ubisoft. Les attaquants ont publié des supposés codes sources de jeux sur leur site Web et menacé de publier des jeux n’étant pas encore commercialisés.

En décembre 2020, Egregor a déclaré avoir piraté la société de RH néerlandaise, Randstad. L’attaquant a publié ce qu’il prétendait être 1 % des données dérobées, qui comprenaient des documents financiers, principalement des fichiers Excel et PDF.

Diffusion et exécution

L’une des méthodes de diffusion pour Egregor est Cobalt Strike. Les organisations victimes sont d’abord piratées via plusieurs moyens (attaques par force brute sur RDP, phishing) et une fois que la charge utile de la balise Cobalt Strike est exécutée, elle est utilisée pour diffuser et lancer les charges utiles d’Egregor. [v]

Par exemple, quand Egregor est diffusé dans des e-mails de phishing, l’attaque se déroule généralement en 2 phases. Premièrement, un e-mail de phishing bien conçu est ouvert par la victime et charge un malware de première phase, comme Qakbot, suivi du vrai ransomware Egregor. La charge utile d’Egregor est généralement déployée par les attaquants eux-mêmes une fois qu’ils tirent parti du premier piratage.

Cobalt Strike permet aux pirates de lancer une opération interactive à partir de l’attaque. Les attaquants utilisent des outils pour scanner l’environnement AD afin de se déplacer latéralement et d’obtenir des droits d’accès privilégiés et au final de contrôler un compte admin du domaine. [vi]

Passer le malware à la loupe

L’équipe d’enquête de Varonis a analysé un échantillon d’Egregor à la demande d’un client. Dans ce cas précis, le malware avait été diffusé par un script PowerShell (PS), qui avait téléchargé le fichier DLL malveillant, l’avait placé dans le dossier « Images » du répertoire public de l’utilisateur, puis l’avait exécuté en le configurant comme paramètre de « rundll32.exe » et avait utilisé des fonctions spécifiques du fichier DLL.

Le script PS recherche un fichier exécutable lié à McAfee afin de désinstaller le produit. Cela permet de désactiver un outil de défense potentiellement important qui pourrait empêcher l’activation du ransomware. Le malware reste ensuite en veille pendant 60 secondes.

Le même script PS télécharge un fichier DLL de charge utile à partir d’une adresse IP malveillante, le stocke dans l’emplacement « C:\Users\Public\Images » et l’active en le configurant comme paramètre du fichier exécutable « rundll32.exe ». Puis il exécute des fonctions spécifiques au sein du fichier DLL de charge utile, dont un des paramètres est la chaîne « passegregor10 ». Il s’agit d’une clé destinée à parer les enquêtes, ce qui signifie que le malware ne peut être exécuté ni analysé, si cette clé exacte n’est pas fournie.

À l’aide de plusieurs bibliothèques liées à du chiffrement, dont celles du fichier DLL CRYPTSP.DLL que l’on retrouve dans le dossier « C:\Windows\System32 », le malware chiffre les fichiers qu’il trouve sur la machine de la victime et ajoute une extension pseudo-aléatoire à chaque fichier chiffré. Le malware crée ensuite une note de rançon sur chaque dossier qui contient des fichiers chiffrés, avec des instructions pour payer la rançon et déchiffrer les fichiers de la victime.

Détections réalisées par Varonis

Les produits de détection des menaces de Varonis disposent de plusieurs modèles de menaces permettant d’identifier les variantes de malwares mentionnées à différents moments :

- « Activité de chiffrement détectée» : détecte la création de demandes de rançon sur un serveur de fichiers.

- « Schéma immédiat détecté : les actions de l’utilisateur ressemblent à du ransomware» : détecte le processus de chiffrement de fichiers sur un serveur de fichiers sans avoir besoin de liste des noms ou extensions de fichier de ransomware connus, ce qui permet de détecter de nouvelles variantes des ransomwares/destructeurs de données.

- « Comportement anormal : quantité inhabituelle de données envoyées à des sites Web externes» : détecte l’envoi des données collectées à un site Web ne faisant pas partie du domaine de l’organisation en examinant la quantité d’informations envoyées.

- « Attaque de phishing potentielle : accès à un site risqué dont le nom de domaine inclut des caractères inhabituels» : détecte l’accès par un utilisateur à un site Web pouvant contenir un malware en s’appuyant sur la présence de caractères inhabituels dans son URL.

- « E-mail suspect : réception d’un e-mail suspect comportant une pièce jointe potentiellement malveillante» : détecte les cas où une pièce jointe à un e-mail peut contenir du code malveillant ou un lien vers un site Web malveillant.

- « Téléchargement d’un fichier potentiellement malveillant détecté »: détecte le téléchargement d’un fichier potentiellement malveillant.

- « Infection potentielle par malware : injecteur identifié » : détecte une infection potentielle de l’environnement par un injecteur, qui peut être utilisé pour télécharger les formes suivantes du malware.

Nouvelles variantes analysées en février

| Nom de la variante | Popularité | Indicateurs de compromission basés sur les données |

| STOP | 3 | .cadq |

| Dharma | 3 | .pauq |

| Dharma | 3 | .four |

| Ranzy Locker | 2 | .RANZYLOCKED |

| Dharma | 3 | .clman |

| Ransomware Snoopdoog | 1 | .Snoopdoog |

| Ransomware Assist | 1 | .assist |

| STOP Djvu | 3 | .ribd |

| Ransomware Aurora | 2 | .systems32x |

| Ransomware Help You | 1 | .IQ_IQ |

| Ransomware Perfection | 1 | .perfection |

| Ransomware SARBLOH | 1 | .sarbloh |

| Ransomware Monero | 1 | .monero |

| Ransomware MrJeck | 1 | .[MrJeck@Cock.Li] |

| Ransomware LockfilesKR | 1 | .lockfilesKR |

| Ransomware Periox | 1 | .periox |

| Ransomware VaPo | 1 | .VaPo |

| Ransomware TerrorWare | 1 | .terror |

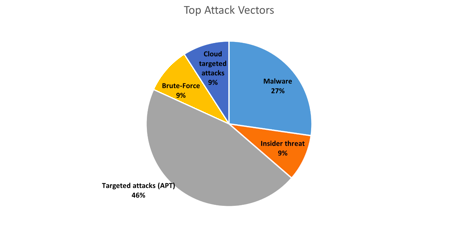

Principaux vecteurs d’attaques en février 2021

Bibliographie

[i] https://blog.malwarebytes.com/ransomware/2021/02/egregor-ransomware-hit-by-arrests/

[ii] https://www.blackfog.com/the-state-of-ransomware-in-2021/

[iii] https://blog.morphisec.com/egregor-ransomware-adopting-new-techniques

[iv] https://www.upguard.com/blog/what-is-egregor-ransomware

[vi] https://www.cybereason.com/blog/cybereason-vs-egregor-ransomware

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-1.png)