Lorsque vous découvrez un piratage, la réponse aux incidents est l’art de procéder au nettoyage et à la récupération.

Ces fuites de données sont également qualifiées d’incident de technologie de l’information, incident de sécurité, ou incident informatique.

Quel que soit le nom utilisé, vous avez besoin d’un plan et d’une équipe dédiée pour gérer l’incident et limiter les dommages et le coût de la solution au problème.

Certaines organisations appellent cette équipe l’Équipe de réponse aux incidents de sécurité informatique (CSIRT), Équipe de réponse aux incidents de sécurité (SIRT) ou Équipe de réponse aux incidents informatiques (CIRT). Quelle que soit son nom, l’équipe a la même mission : mettre en œuvre le plan de réponse aux incidents établi par l’entreprise lorsque l’alerte est donnée.

Rassurez-moi, votre entreprise a bien validé un plan de réponse aux incidents ?

« Nous ne nous élevons pas au niveau de nos attentes, nous tombons au niveau de notre entraînement » – Archiloque

De l’importance de la réponse aux incidents

Si vous travaillez dans la sécurité des données, vous êtes confronté tous les jours à des incidents de sécurité. Il arrive qu’un problème mineur se transforme en véritable catastrophe. Lorsque l’alerte est donnée, chacun sait-il ce qu’il doit faire ? Chaque membre de l’équipe CSIRT connaît-il son rôle et ses responsabilités, et suivra-t-il le plan validé ?

Lorsque les enjeux sont importants et que la pression monte, l’équipe CSIRT interviendra comme elle s’est entraînée à le faire. Si aucun plan n’a été mis en place, il n’existe aucune garantie qu’elle pourra faire face efficacement à un incident de cybersécurité. Le plan de réponse aux incidents définit comment identifier, contenir et gérer les incidents de sécurité des données.

Toutefois, se contenter d’un plan de réponse aux incidents ne suffit pas : l’équipe CSIRT doit s’exercer à faire face à des cas réels afin d’être au point lorsqu’un incident réel survient.

De plus, elle doit souvent travailler dans l’urgence. Les lois régissant le signalement des piratages de données deviennent monnaie courante : à titre d’exemple, le GDPR exige des entreprises qu’elles signalent les incidents de sécurité des données dans les 72 heures qui suivent leur identification. Aux États-Unis, la Californie et le Colorado sont en train de mettre en place des lois similaires, et la tendance devrait se confirmer.

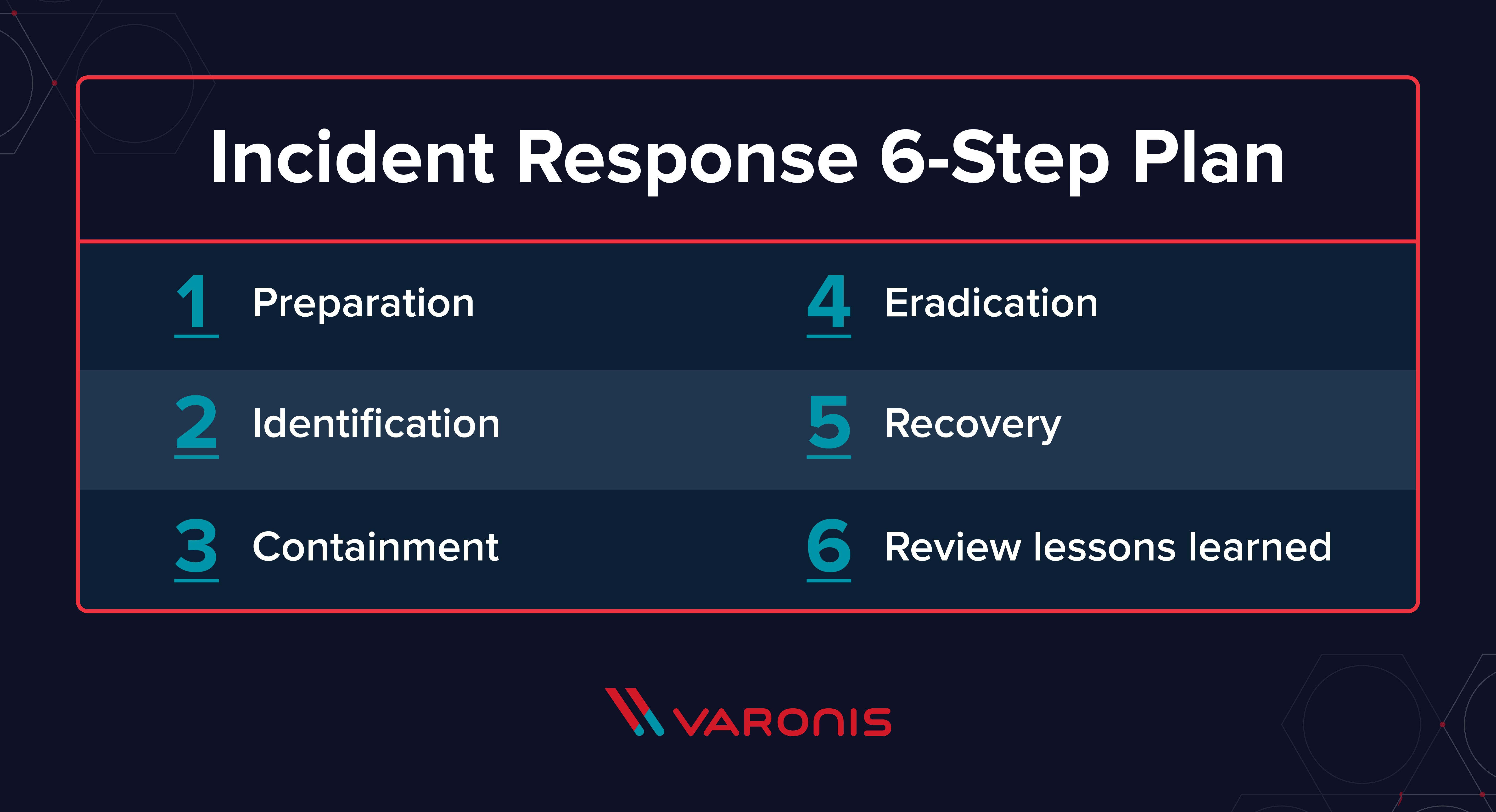

Les 6 étapes d’un plan de réponse aux incidents efficace

SANS a publié son Incident Handler’s Handbook (Manuel de prise en charge des incidents) il y a quelques années.

Il est encore la référence en matière de plans de réponse aux incidents. Il s’agit d’un cadre en 6 étapes que vous pouvez utiliser pour établir un plan adapté à votre propre entreprise.

- Préparation : votre équipe CSIRT doit être une machine bien huilée lorsque l’incident se produit, et cela demande du travail. Définissez une politique de sécurité d’entreprise : elle porte généralement sur l’utilisation acceptable des données de l’entreprise, les conséquences en cas de violation de la sécurité et des définitions de ce que l’on entend par incident de sécurité. Définissez un guide par étapes de la façon dont l’équipe CSIRT doit gérer un incident de sécurité, y compris comment elle doit documenter les incidents et les communications internes et externes.

- Identification : définissez le critère qui déclenche l’intervention de l’équipe CSIRT. Il pourrait s’agir d’un type de problème spécifique – comme « j’ai trouvé un clé USB par terre » ou l’émission d’une alerte « Attaque par force brute détectée » par Varonis DatAlert, qui déclenche un plan de réponse aux incidents. Le plan peut également être déclenché par une accumulation de circonstances : une alerte d’accès anormal combinée à une alerte d’envoi inhabituel vers un site de stockage cloud au cours de la même heure.

- Confinement : contenez la menace. Il existe deux types de confinement : long et court. Le confinement à court terme est une réponse immédiate qui permet d’empêcher la menace de se propager et de faire davantage de dégâts. Sauvegardez tous les systèmes affectés pour enregistrer leurs états en cours en vue d’un examen détaillé. Le confinement à long terme inclut le retour en production de tous les systèmes pour revenir à un fonctionnement normal, mais sans les comptes et backdoors qui ont permis l’intrusion.

- Éradication : mettez en place un processus de restauration de tous les systèmes affectés. Le rétablissement d’une image sur tous les systèmes concernés par l’incident et la suppression de toutes les traces de l’incident peuvent constituer un bon point de départ. Ces étapes doivent inclure les informations spécifiques sur le logiciel de clonage de disque et les images validés par votre entreprise. Pour terminer, mettez à jour vos systèmes de défense pour éviter que ce type d’incident de sécurité ne se reproduise.

- Retour à la normale : déterminez comment remettre tous les systèmes en production après avoir vérifié qu’ils sont propres et dépourvus de tout élément suspect pouvant entraîner un nouvel incident de sécurité.

- Enseignements tirés : passez en revue la documentation de l’incident avec l’équipe CSIRT pour en tirer des enseignements. Actualisez le plan de réponse aux incidents en fonction des retours et de toute lacune identifiée.

Qui est responsable de la réponse aux incidents ?

Quel que soit le nom donné à votre équipe de sécurité, elle doit être constituée de professionnels rompus aux ficelles du métier. Il peut s’agir de professionnels de la sécurité à plein temps ou de personnes qui occupent d’autres postes dans l’organisation et ont pour mission secondaire d’intervenir dans l’équipe CSIRT.

Parmi les postes occupés dans l’équipe CSIRT, on trouve :

- Le responsable de la réponse aux incidents : il dirige l’équipe CSIRT et supervise l’exécution du plan de réponse aux incidents.

- Les analystes en sécurité : les troupes au sol chargées de neutraliser la menace et de confiner l’incident de sécurité actif.

- Les chercheurs spécialisés dans les menaces : l’équipe chargée de mener des recherches et de rassembler des renseignements pour apporter du contexte à l’incident de sécurité. Ils recherchent souvent d’autres incidents et analysent les journaux pour trouver des indices et signes de l’incident.

En plus des postes clés, vous souhaiterez peut-être inclure d’autres compétences pour bénéficier d’un soutien transversal de la part d’autres secteurs de l’entreprise :

- Direction : l’équipe de direction fournit des ressources à l’équipe CSIRT et au plan de réponse aux incidents et veille à ce qu’ils reçoivent l’adhésion requise.

- Ressources humaines : le service des ressources humaines est souvent impliqué pour soutenir les efforts de l’équipe CSIRT si un employé est impliqué.

- Conseil général : la conformité et la réglementation sont des éléments à part entière de la sécurité des données. Impliquez des avocats, si possible dans l’équipe à plein temps. Ce poste peut aussi être occupé par un agent de conformité à temps plein.

- Relations publiques : le service des Relations publiques peut aider à gérer les communications après l’incident, ce qui peut s’avérer très utile dans la mesure où les piratages de données doivent désormais être signalés rapidement.

Que faire après un cyber-incident ?

Le calme est revenu, les méchants ont été vaincus et l’équipe CSIRT a appliqué à la lettre le plan de réponse aux incidents. Et maintenant ? Faites le bilan et préparez-vous à l’attaque suivante. Procédez à de nouvelles évaluations des vulnérabilités et des risques et comblez toutes les lacunes au niveau de la sécurité.

Renforcez votre plan de réponse aux incidents et dotez-vous de nouvelles capacités d’analyse et de surveillance. Mettez en place la Plate-forme de sécurité des données Varonis pour bénéficier de la meilleure solution d’analyse de la sécurité des données, afin d’être prévenu des risques d’attaque et d’accéder à une analyse comportementale pour toutes vos données.

Varonis met une équipe CSIRT à votre service

Varonis surveille données, VPN, DNS, messagerie, etc. pour intercepter les menaces avant qu’elles ne se transforment en fuite de données. Nos modèles de menace détectent les comportements qui correspondent aux attaques connues sur toute la chaîne du cybercrime et signalent les écarts par rapport aux modèles de comportements normaux. Il faudrait des mois (voire des années) à une équipe CSIRT pour coder elle-même des modèles de menace comparables.

Varonis permet aux équipes de visualiser les menaces grâce à un tableau de bord intuitif et d’enquêter sur les incidents de sécurité – et même de procéder au suivi des alertes et de les affecter à certains membres de l’équipe. Pour détecter plus efficacement les piratages, vous pouvez même intégrer à votre SIEM (Gestion des événements et informations de sécurité) préféré des informations pertinentes sur le contexte et la sécurité des données fournies par Varonis.

Bénéficiez d’une démonstration individuelle pour découvrir comment les clients utilisent Varonis dans le cadre de leur stratégie de réponse aux incidents – cette solution change véritablement la donne en matière de réponse aux incidents.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Neil Fox

Neil est un professionnel de la cybersécurité spécialisé dans la réponse aux incidents et l'analyse des logiciels malveillants. Il crée également du contenu sur la cybersécurité pour sa chaîne YouTube et son blog à 0xf0x.com.

-1.png)