Chaque début d’été, l’ensemble de la communauté de la sécurité informatique attend avec impatience la publication de l’analyse annuelle de Ponemon concernant le coût des piratages. Que serait un été sans parcourir l’analyse Ponemon pour connaître le coût moyen des incidents de l’année écoulée, le coût moyen par enregistrement ainsi qu’une décomposition par secteur ? Vous trouverez toutes ces informations dans le dernier rapport. Toutefois, Ponemon a fait quelque chose d’étonnant.

Les pauvres bougres qui ont survécu à mes billets sur les statistiques de coût des piratages ont appris que les ensembles de données utilisés ici ne sont pas normaux. Au sens littéral du terme. Ils ne correspondent pas à une courbe normale ou en cloche. Grâce à des études plus approfondies, nous avons aussi appris que les points de données sont rendus asymétriques par des « queues lourdes » et sont représentés de manière plus exacte par les lois des puissances.

Quel rapport avec l’analyse des coûts de Ponemon ?

Ponemon a évité le problème des données asymétriques en écartant les valeurs extrêmes — l’organisation n’étudie pas les piratages portant sur plus de 100 000 enregistrements. Bien sûr, on perd des informations en procédant ainsi, mais les statistiques sont plus parlantes pour les entreprises qui ne se situent pas en queue de courbe (c’est-à-dire la plupart d’entre elles).

Téléchargez un Livre-Blanc sur les 5 menaces pesant sur le télétravail, et comment s'en protéger

Ponemon : Les piratages de grande envergure sont coûteux. Très coûteux.

Vous êtes assis ? En 2018, Ponemon a commencé à s’intéresser à la queue du dragon. L’organisation a inclus une analyse des méga-piratages de données qui ont impliqué plus d’un million d’enregistrements.

Commençons par les mauvaises nouvelles. Étant donné que Ponemon ne comptait que 11 sociétés dans son échantillon de méga-piratages, l’organisation a dû recourir (glurps) à la méthode de Monte Carlo pour son analyse. C’est une façon élégante de dire qu’elle a été contrainte de jouer aux devinettes avec quelques-uns des paramètres de son modèle, afin de pouvoir les « échantillonner » de manière aléatoire pour les générer.

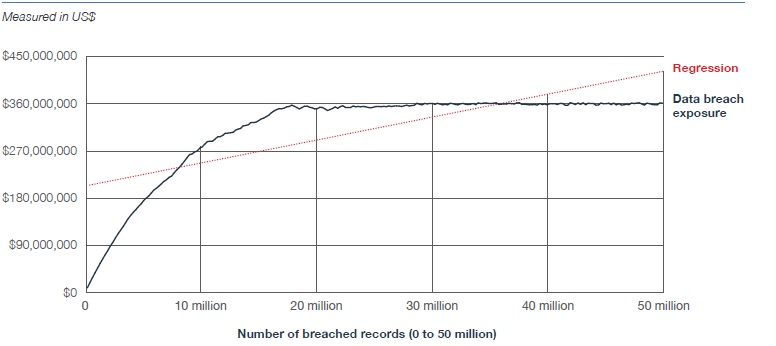

Le point le plus important est que, dans le graphique Ponemon ci-dessous illustrant le coût des piratages en fonction du nombre d’enregistrements volés, les points de données mettent en évidence une relation sous-linéaire (ou plus techniquement log-linéaire) : c’est-à-dire que les coûts augmentent plus lentement qu’une ligne droite. Si vous multipliez par deux le nombre d’enregistrements volés, le coût total du piratage est inférieur au double du coût.

Et c’est exactement ce qu’ont constaté d’autres chercheurs. J’avais moi aussi mentionné ce phénomène intéressant dans ma série de billets sur le coût du piratage. Pour en savoir plus, cliquez ici.

La lenteur de cette augmentation est une bonne nouvelle pour les directeurs financiers et informatiques. Cela signifie que le coût par enregistrement diminue lorsque le nombre d’enregistrements concernés augmente.

Pour un vol de données portant sur 20 millions d’enregistrements, le graphique ci-dessus indique que le coût moyen est d’environ 18 $ par enregistrement, contre seulement 7 $ dans le cas d’une fuite portant sur 50 millions d’enregistrements.

Mentionnée au passage dans une présentation, cette information peut paraître anodine, mais d’un autre côté… le coût total du vol de 50 millions d’enregistrements s’élève à plus de 350 millions de dollars.

Et c’est quelque chose qu’aucun conseil d’administration n’a envie d’entendre !

NetDiligence : vérification en pratique

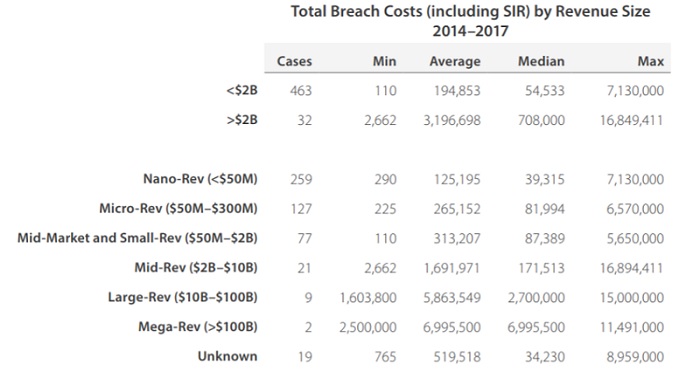

Malgré l’intérêt de l’analyse théorique de Ponemon sur le coût des méga-piratages, un autre ensemble de données permet de mieux comprendre le véritable coût de ces piratages de grande envergure. Nous devons cette information à NetDiligence, une entreprise d’analyse du risque lié aux données qui a pu accéder aux données réelles des déclarations effectuées par les entreprises auprès de leurs sociétés d’assurance.

J’ai lu le dernier rapport de NetDiligence pour la période comprise entre 2014 et 2017. Il confirme que le coût des piratages de données est élevé.

Selon NetDiligence, le coût moyen constaté d’après les 591 déclarations de son ensemble de données était d’environ 394 000 dollars. Le coût médian était quant à lui de seulement 56 000 dollars. Hum… vu que la moitié des données, ou 245 déclarations, dépassent les 56 000 dollars, il y a certainement des incidents monstres pour expliquer le fait que la moyenne soit à peu près sept fois supérieure à la médiane. C’est le signe que l’on a affaire à un ensemble de données anormal — la courbe à queue lourde que l’on trouve généralement dans les statistiques sur les piratages.

Je vous propose une analyse rapide qui vous aidera à mieux saisir les coûts colossaux qui se cachent derrière les statistiques de NetDiligence. N’hésitez pas à sauter le paragraphe qui suit si le fait de faire une multiplication avec une moyenne vous fiche la nausée.

Le coût total du piratage, d’après l’ensemble de données basé sur les déclarations, s’élève à environ 233 millions de dollars (591 x 394 000). Une quantité négligeable du coût total est situé sous la médiane, avec au plus 56 000*246, soit environ 14 millions de dollars. Cela laisse pour 219 millions de dollars de coûts au-dessus de la médiane, répartis entre plus de 245 déclarations. Ce qui signifie que les 50 % supérieurs ont un coût moyen d’au moins 890 000 dollars.

Si vous faites d’autres hypothèses (comme je l’ai fait ici), vous arrivez rapidement à des incidents de plusieurs millions de dollars pour les percentiles supérieurs.

Dans tous les cas, NetDiligence donne peu de détails sur chacun des incidents pris en compte dans son analyse. Toutefois, un peu plus bas dans le rapport, l’organisation mentionne la présence de coûts extrêmes dans son ensemble de déclarations. Cela apparaît dans un tableau qui décompose les coûts en fonction de la taille des entreprises.

Si vous examinez la colonne « Max », vous pouvez voir que plusieurs incidents dépassent les 10 millions de dollars. Ce n’est pas rien.

Une dernière chose

Il est intéressant de mentionner le fait que Ponemon tient aussi compte des coûts indirects des incidents, lesquels dépendent fortement des informations communiquées par les clients. Ce coût n’apparaît pas dans les déclarations aux sociétés d’assurance car il est basé sur les coûts essentiels : frais juridiques, amendes, surveillance du crédit, efforts de remédiation, etc.

Autrement dit, il se dégagera toujours de l’analyse des coûts de Ponemon une tendance largement supérieure aux chiffres obtenus à partir des déclarations d’assurance. Les chiffres de Ponemon, toutefois, sont probablement plus proches de la réalité, en particulier pour ce qui est des grandes entreprises. Et plus spécialement dans le cas des entreprises cotées en bourse, dont la valorisation globale peut être impactée par des incidents de piratage. Cela a été le cas avec Yahoo.

La principale conclusion à tirer est que les incidents de piratage qui ont fait l’actualité (Equifax, Yahoo, etc.) nous donnent des informations sur l’extrémité de la queue de la courbe des coûts. Le rapport NetDiligence prouve en particulier que l’on trouve toujours des piratages coûteux, de l’ordre de plusieurs dizaines de millions de dollars, au milieu de la queue. Bien souvent, on en entend peu parler, alors qu’ils sont bien plus fréquents.

Je reviendrai sur les rapports Ponemon et NetDiligence dans un prochain billet.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-1.png)