Si vous n’avez aucun moyen de savoir qui trafique ou supprime les données de votre entreprise, ni quand et comment, les répercussions peuvent être importantes au niveau des décisions stratégiques basées sur l’analyse de données.

C’est la raison pour laquelle l’intégrité des données est essentielle.

Pour comprendre l’importance de l’intégrité des données pour le résultat d’une entreprise, examinons ce que l’on entend par intégrité, en quoi elle est importante, et comment la protéger.

Qu’est-ce que l’intégrité des données ?

L’intégrité des données fait référence à la fiabilité et à la crédibilité des données durant tout leur cycle de vie.

Elle peut être représentative de l’état de vos données (valides ou non) ou du processus visant à garantir et préserver la validité et l’exactitude des données.

Dans le cadre d’un processus, le contrôle et la validation des erreurs sont par exemple des méthodes courantes de protection de l’intégrité des données.

Téléchargez un Livre-Blanc sur les 5 menaces pesant sur le télétravail, et comment s'en protéger

"Face aux crises, le recours au télétravail connaît une croissance exponentielle, préparez-vous"

Quelle est la différence entre intégrité des données et sécurité des données ?

Il ne faut pas confondre « intégrité des données » et « sécurité des données ». La sécurité fait référence à la protection des données, tandis que l’intégrité des données désigne leur fiabilité.

La sécurité des données s’attache à réduire le risque de vol de propriété intellectuelle, de documents professionnels, de données médicales, d’e-mails, de secrets commerciaux, etc.

Certaines tactiques de sécurité des données incluent la gestion des droits, la classification des données, la gestion de l’identité et de l’accès, la détection des menaces et l’analyse de la sécurité.

Pourquoi est-il important de maintenir la sécurité des données ?

Imaginez que vous preniez une décision commerciale cruciale dépendant de données, totalement ou même partiellement inexactes.

Les organisations prennent en permanence des décisions axées sur les données et, en cas d’atteinte à leur intégrité, celles-ci peuvent avoir des conséquences dramatiques sur les résultats de l’entreprise.

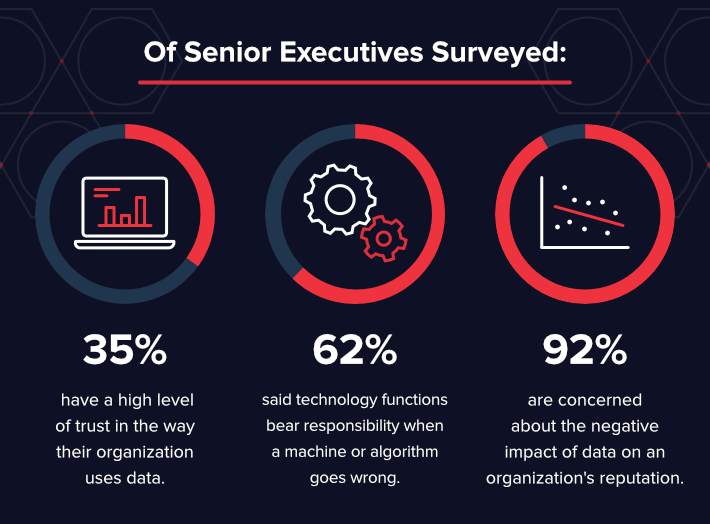

Un nouveau rapport de KPMG International révèle qu’une vaste majorité des cadres n’ont que moyennement confiance en la façon dont leur organisation utilise les données, les capacités d’analyse ou l’intelligence artificielle.

- Seulement 35 % des personnes interrogées indiquent avoir une confiance élevée dans la façon dont leur organisation utilise les données et les capacités d’analyse.

- 92 % s’inquiètent de l’impact négatif des données et des capacités d’analyse sur la réputation d’une organisation.

- En outre, 62 % des cadres indiquent que ce sont les départements technologiques, et non les dirigeants et les départements opérationnels, qui assument les responsabilités en cas de problème avec une machine ou un algorithme.

Les organisations doivent prendre la peine de protéger l’intégrité des données pour que les dirigeants puissent prendre les bonnes décisions.

Les menaces pour l’intégrité des données

L’intégrité des données peut être compromise par une erreur humaine ou, pire encore, par des actes malveillants.

À titre d’exemple, des données endommagées de manière accidentelle au cours de leur transfert d’un appareil à l’autre peuvent être exploitées ou même détruites par des hackers.

Voici les menaces les plus courantes susceptibles d’altérer l’intégrité des données :

- Erreur humaine

- Erreurs involontaires lors du transfert

- Erreurs de configuration et de sécurité

- Programmes malveillants, menaces internes et cyberattaques

- Matériel infecté

Alors, comment savoir quand l’intégrité de vos données est intacte ? Vous devez examiner les points suivants :

Récupérabilité et accessibilité – Lorsqu’une personne travaille sur des prévisions, un dossier ou une présentation, il est important qu’elle dispose de données exactes conservées aux emplacements adéquats et au moment opportun.

Être dans l’incapacité d’accéder aux données et de les récupérer peut nuire à l’entreprise, et faire que vos concurrents finiront par vous devancer.

Traçabilité – Aujourd’hui, vous pouvez procéder au traçage de tout point de contact avec un prospect ou un client potentiel.

Comment ? Avec un point de données.

Les données peuvent informer les décideurs, déclencher des alertes, signaler les lacunes ou les limitations.

Assurez-vous que ces points de données sont exacts.

Fiabilité – Disposer d’indicateurs métier cohérents et fiables par rapport aux objectifs de l’entreprise et à la concurrence est ce qui positionnera votre organisation en tête de peloton.

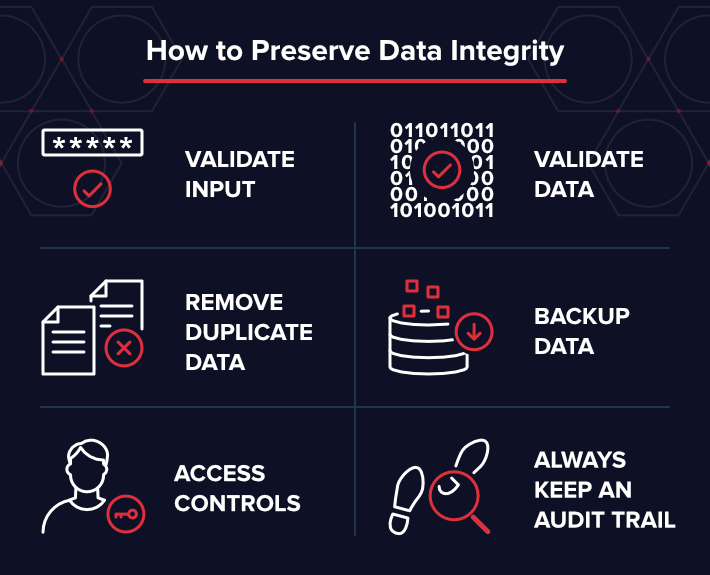

Comment préserver l’intégrité des données [Checklist]

Les menaces pour l’intégrité des données indiquées ci-dessus mettent aussi en évidence un aspect de la sécurité des données qui peut aider à protéger l’intégrité.

Utilisez la checklist suivante pour préserver l’intégrité des données et réduire les risques auxquels votre organisation est exposée :

- Validation de l’entrée : que votre ensemble de données soit fourni par une source connue ou non (utilisateur final, autre application, utilisateur malintentionné ou toute autre source), vous devez exiger que l’entrée soit validée. Ces données doivent être vérifiées et validées pour avoir l’assurance que l’entrée est exacte.

- Validation des données : vous devez impérativement certifier que vos processus de données n’ont pas été corrompus.

Avant de valider les données, identifiez les caractéristiques techniques et attributs clés importants pour votre organisation.

- Suppression des données en double : des données sensibles issues d’une base de données sécurisée peuvent facilement atterrir dans un document, une feuille de calcul, un e-mail ou des dossiers partagés dans lesquels ils pourront être vus par des employés ne possédant pas l’accès requis. Il est prudent de nettoyer les données errantes et de supprimer les doublons.

Les outils ci-dessous aideront les petites entreprises qui ne possèdent pas de personnel dédié à supprimer les fichiers en double stockés sur un disque dur ou dans le cloud.

Pour les serveurs sous Windows : utilisez la fonctionnalité de Déduplication des données pour supprimer les fichiers clonés. Essayez aussi d’utiliser le Gestionnaire de ressources du serveur de fichiers pour supprimer les fichiers errants.

- Sauvegarde des données : outre la suppression des doublons pour garantir la sécurité des données, les sauvegardes de données ont elles aussi un rôle essentiel.

Les sauvegardes sont nécessaires et contribuent de façon majeure à ce que les données ne soient pas perdues définitivement.

À quelle fréquence effectuer les sauvegardes ? Les plus souvent possible.

N’oubliez pas que les sauvegardes sont essentielles lorsqu’une organisation est visée par une attaque de ransomware. Assurez-vous seulement que vos sauvegardes n’ont pas été chiffrées elles aussi !

- Contrôle d’accès : nous avons montré l’importance de la validation de l’entrée, de la validation des données, de la suppression des doublons et des sauvegardes, autant de fonctionnalités nécessaires à la protection de l’intégrité des données.

N’oublions pas quelques meilleures pratiques de sécurité des données largement utilisées qui peuvent s’avérer bien utiles : le contrôle d’accès et la piste d’audit !

Les membres d’une organisation qui ne disposent pas d’un accès adapté et ont de mauvaises intentions peuvent porter gravement atteinte aux données.

Pire encore, une personne de l’extérieur se faisant passer pour un employé peut aussi porter préjudice à l’organisation.

La mise en œuvre d’un modèle de moindre privilège – le fait de limiter l’accès aux utilisateurs qui ont besoin d’accéder aux données – est une forme de contrôle d’accès très utile.

Par contre, on néglige souvent l’accès physique au serveur.

Les serveurs les plus sensibles doivent être isolés et boulonnés au sol ou au mur. Seules les personnes concernées doivent posséder la clé d’accès, afin que les clés du royaume restent en sécurité.

- Conservez toujours une piste d’audit : en cas de vol de données, il est essentiel pour l’intégrité des données de pouvoir remonter à la source.

L’organisation dispose ainsi d’un fil d’Ariane qui lui permet de localiser avec précision la source du problème.

Généralement, une piste d’audit présente les caractéristiques suivantes :

- Les pistes d’audit doivent être générées automatiquement

- Les utilisateurs ne doivent pas avoir accès à la piste d’audit, ni la possibilité de la falsifier

- Chaque événement (création, suppression, lecture, modification) est suivi et enregistré

- Un lien est également établi entre chaque événement et l’utilisateur concerné, afin que vous sachiez qui a accédé aux données

- Chaque événement est horodaté afin que vous sachiez à quel moment un événement a eu lieu

L’intégrité des données augmente le pouvoir des décideurs

Il n’y a pas si longtemps, il était difficile de collecter des données. Aujourd’hui, ce n’est plus un problème.

Le fait est que nous avons la capacité de recueillir tellement de données que la chose responsable à faire est de protéger leur intégrité.

De cette façon, les dirigeants peuvent prendre en toute confiance des décisions axées sur les données qui mèneront leur entreprise dans la bonne direction.

Vous souhaitez obtenir des informations complémentaires sur l’intégrité des données ? Écoutez le podcast de Ann Cavoukian sur le GDPR et le contrôle d’accès ou lisez notre article sur La différence entre le provisionnement des utilisateurs dans l’IAM et la gestion de l’accès aux données.

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

Intégrité des données : qu’est-ce que c’est ? Comment la préserver ?

Contenu

Si vous n’avez aucun moyen de savoir qui trafique ou supprime les données de votre entreprise, ni quand et comment, les répercussions peuvent être importantes au niveau des décisions stratégiques basées sur l’analyse de données.

C’est la raison pour laquelle l’intégrité des données est essentielle.

Pour comprendre l’importance de l’intégrité des données pour le résultat d’une entreprise, examinons ce que l’on entend par intégrité, en quoi elle est importante, et comment la protéger.

Qu’est-ce que l’intégrité des données ?

L’intégrité des données fait référence à la fiabilité et à la crédibilité des données durant tout leur cycle de vie.

Elle peut être représentative de l’état de vos données (valides ou non) ou du processus visant à garantir et préserver la validité et l’exactitude des données.

Dans le cadre d’un processus, le contrôle et la validation des erreurs sont par exemple des méthodes courantes de protection de l’intégrité des données.

Téléchargez un Livre-Blanc sur les 5 menaces pesant sur le télétravail, et comment s'en protéger

Quelle est la différence entre intégrité des données et sécurité des données ?

Il ne faut pas confondre « intégrité des données » et « sécurité des données ». La sécurité fait référence à la protection des données, tandis que l’intégrité des données désigne leur fiabilité.

La sécurité des données s’attache à réduire le risque de vol de propriété intellectuelle, de documents professionnels, de données médicales, d’e-mails, de secrets commerciaux, etc.

Certaines tactiques de sécurité des données incluent la gestion des droits, la classification des données, la gestion de l’identité et de l’accès, la détection des menaces et l’analyse de la sécurité.

Pourquoi est-il important de maintenir la sécurité des données ?

Imaginez que vous preniez une décision commerciale cruciale dépendant de données, totalement ou même partiellement inexactes.

Les organisations prennent en permanence des décisions axées sur les données et, en cas d’atteinte à leur intégrité, celles-ci peuvent avoir des conséquences dramatiques sur les résultats de l’entreprise.

Un nouveau rapport de KPMG International révèle qu’une vaste majorité des cadres n’ont que moyennement confiance en la façon dont leur organisation utilise les données, les capacités d’analyse ou l’intelligence artificielle.

Les organisations doivent prendre la peine de protéger l’intégrité des données pour que les dirigeants puissent prendre les bonnes décisions.

Les menaces pour l’intégrité des données

L’intégrité des données peut être compromise par une erreur humaine ou, pire encore, par des actes malveillants.

À titre d’exemple, des données endommagées de manière accidentelle au cours de leur transfert d’un appareil à l’autre peuvent être exploitées ou même détruites par des hackers.

Voici les menaces les plus courantes susceptibles d’altérer l’intégrité des données :

Alors, comment savoir quand l’intégrité de vos données est intacte ? Vous devez examiner les points suivants :

Récupérabilité et accessibilité – Lorsqu’une personne travaille sur des prévisions, un dossier ou une présentation, il est important qu’elle dispose de données exactes conservées aux emplacements adéquats et au moment opportun.

Être dans l’incapacité d’accéder aux données et de les récupérer peut nuire à l’entreprise, et faire que vos concurrents finiront par vous devancer.

Traçabilité – Aujourd’hui, vous pouvez procéder au traçage de tout point de contact avec un prospect ou un client potentiel.

Comment ? Avec un point de données.

Les données peuvent informer les décideurs, déclencher des alertes, signaler les lacunes ou les limitations.

Assurez-vous que ces points de données sont exacts.

Fiabilité – Disposer d’indicateurs métier cohérents et fiables par rapport aux objectifs de l’entreprise et à la concurrence est ce qui positionnera votre organisation en tête de peloton.

Comment préserver l’intégrité des données [Checklist]

Les menaces pour l’intégrité des données indiquées ci-dessus mettent aussi en évidence un aspect de la sécurité des données qui peut aider à protéger l’intégrité.

Utilisez la checklist suivante pour préserver l’intégrité des données et réduire les risques auxquels votre organisation est exposée :

Avant de valider les données, identifiez les caractéristiques techniques et attributs clés importants pour votre organisation.

Les outils ci-dessous aideront les petites entreprises qui ne possèdent pas de personnel dédié à supprimer les fichiers en double stockés sur un disque dur ou dans le cloud.

Pour les serveurs sous Windows : utilisez la fonctionnalité de Déduplication des données pour supprimer les fichiers clonés. Essayez aussi d’utiliser le Gestionnaire de ressources du serveur de fichiers pour supprimer les fichiers errants.

Les sauvegardes sont nécessaires et contribuent de façon majeure à ce que les données ne soient pas perdues définitivement.

À quelle fréquence effectuer les sauvegardes ? Les plus souvent possible.

N’oubliez pas que les sauvegardes sont essentielles lorsqu’une organisation est visée par une attaque de ransomware. Assurez-vous seulement que vos sauvegardes n’ont pas été chiffrées elles aussi !

N’oublions pas quelques meilleures pratiques de sécurité des données largement utilisées qui peuvent s’avérer bien utiles : le contrôle d’accès et la piste d’audit !

Les membres d’une organisation qui ne disposent pas d’un accès adapté et ont de mauvaises intentions peuvent porter gravement atteinte aux données.

Pire encore, une personne de l’extérieur se faisant passer pour un employé peut aussi porter préjudice à l’organisation.

La mise en œuvre d’un modèle de moindre privilège – le fait de limiter l’accès aux utilisateurs qui ont besoin d’accéder aux données – est une forme de contrôle d’accès très utile.

Par contre, on néglige souvent l’accès physique au serveur.

Les serveurs les plus sensibles doivent être isolés et boulonnés au sol ou au mur. Seules les personnes concernées doivent posséder la clé d’accès, afin que les clés du royaume restent en sécurité.

L’organisation dispose ainsi d’un fil d’Ariane qui lui permet de localiser avec précision la source du problème.

Généralement, une piste d’audit présente les caractéristiques suivantes :

L’intégrité des données augmente le pouvoir des décideurs

Il n’y a pas si longtemps, il était difficile de collecter des données. Aujourd’hui, ce n’est plus un problème.

Le fait est que nous avons la capacité de recueillir tellement de données que la chose responsable à faire est de protéger leur intégrité.

De cette façon, les dirigeants peuvent prendre en toute confiance des décisions axées sur les données qui mèneront leur entreprise dans la bonne direction.

Vous souhaitez obtenir des informations complémentaires sur l’intégrité des données ? Écoutez le podcast de Ann Cavoukian sur le GDPR et le contrôle d’accès ou lisez notre article sur La différence entre le provisionnement des utilisateurs dans l’IAM et la gestion de l’accès aux données.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.