La capture de paquets est un outil vital utilisé pour assurer le fonctionnement sûr et efficace des réseaux. Entre de mauvaises mains, elle peut également être exploitée pour voler des données sensibles comme des identifiants et des mots de passe. Dans cet article, nous allons découvrir ce qu’est une capture de paquets, comment elle fonctionne, les outils requis et quelques exemples d’utilisation.

- Qu’est-ce que la capture de paquets ?

- Comment fonctionne la capture de paquets ?

- Comment lire une capture de paquets

- Formats, bibliothèques et filtres… SOS !

- Outils de capture de paquets

- Cas d’utilisation de la capture de paquets et du renifleur de paquets

- Avantages et inconvénients de la capture de paquets

Qu’est-ce que la capture de paquets ?

La capture de paquets désigne l’action de capturer des paquets IP (Internet Protocol) pour les examiner ou les analyser. Le terme peut également être utilisé pour décrire les fichiers produits par les outils de capture de paquets, qui sont souvent enregistrés au format .pcap. Si la capture de paquets est une technique de dépannage courante pour les administrateurs réseau, elle est également utilisée pour examiner le trafic réseau à la recherche de menaces en matière de sécurité. À la suite d’une fuite de données ou d’un autre incident, les captures de paquets fournissent des indices essentiels qui facilitent les enquêtes. Pour les auteurs des cyberattaques, les captures de paquets peuvent être utilisées pour voler des mots de passe et d’autres données sensibles. Contrairement aux techniques de reconnaissance active telles que le balayage de ports, la capture de paquets peut être effectuée sans laisser de traces visibles aux enquêteurs.

Comment fonctionne la capture de paquets ?

Il existe plus d’une façon de capturer un paquet ! Les captures de paquets peuvent être réalisées à partir d’un équipement de réseau tel qu’un routeur ou un commutateur, d’un matériel dédié appelé « TAP », de l’ordinateur portable ou fixe d’un analyste, et même de dispositifs mobiles. L’approche utilisée dépend de l’objectif final. Cependant, quelle que soit la méthode choisie, la capture de paquets fonctionne en créant des copies de tout ou d’une partie des paquets passant par un point donné du réseau.

La capture de paquets à partir de votre propre machine est le moyen le plus simple de commencer, mais il y a quelques précautions à prendre. Par défaut, les interfaces réseau prêtent uniquement attention au trafic qui leur est destiné. Pour obtenir une vue plus complète du trafic réseau, vous devez mettre l’interface en mode Promiscuous ou en mode Monitor. N’oubliez pas que cette approche permet également de capturer une vue limitée du réseau. Sur un réseau câblé, par exemple, vous verrez uniquement le trafic sur le port du commutateur local auquel votre machine est connectée.

Sur un routeur ou un commutateur, des fonctions connues sous les noms de mise en miroir des ports, surveillance des ports et switched port analyzer (SPAN) permettent aux administrateurs réseau de dupliquer le trafic réseau et de le transférer vers un port spécifique, généralement pour exporter les paquets vers une solution de surveillance dédiée. De nombreux commutateurs et routeurs d’entreprise disposent désormais d’une fonction intégrée de capture de paquets qui peut être utilisée pour effectuer un dépannage rapide directement à partir de l’interface de ligne de commande ou de l’interface Web du périphérique. D’autres types d’équipements réseau, comme les pare-feu et les points d’accès sans fil, disposent également souvent d’une fonctionnalité de capture de paquets.

Si vous effectuez une capture de paquets sur un réseau particulièrement vaste ou fréquenté, un TAP réseau dédié peut être la meilleure option. Les TAP sont le moyen le plus coûteux de capturer des paquets, mais ils n’entraînent aucune perte de performance puisque ce sont des équipements dédiés.

Comment lire une capture de paquets

Afin de comprendre et d’analyser une capture de paquets, vous devez avoir des connaissances fondamentales sur les concepts de base des réseaux, notamment le modèle OSI. Bien qu’il puisse y avoir des différences entre différents outils spécifiques, les captures de paquets sont toujours constituées d’une charge utile et d’en-têtes. La charge utile se compose des données réelles transférées : il peut s’agir d’un film en streaming, de courriels, d’un ransomware ou de tout autre élément traversant un réseau. Les en-têtes de paquets contiennent toutes les informations critiques qui aident l’équipement réseau à décider de ce qu’il faut faire chaque paquet. Les adresses source et de destination sont les plus importantes, mais les paquets IP comportent un total de 14 en-têtes couvrant tous les aspects, de la classe de service au type de protocole. Un analyste réseau professionnel disposera de connaissances détaillées dans tous ces domaines, mais une compréhension générale de la structure des paquets suffit pour commencer à résoudre les problèmes de performance ou en apprendre davantage sur le fonctionnement des réseaux.

| Version | Longueur de l’en-tête | Valeur DSCP | ECN | Longueur totale du paquet |

| Identification | Repères | Décalage de fragment | ||

| Durée de vie (TTL) | Protocole | Somme de contrôle de l’en-tête | ||

| Adresse IP source | ||||

| Adresse IP de destination | ||||

| Facultatif | ||||

Outre les adresses source et de destination, certains des champs les plus importants du point de vue du dépannage peuvent inclure le point de code de services différenciés (DSCP), les drapeaux et le TTL. Le DSCP est utilisé pour garantir la qualité de service (QoS) et constitue un champ important pour le trafic en temps réel comme la voix sur IP (VoIP). Les drapeaux sont le plus souvent utilisés pour contrôler la fragmentation des paquets et peuvent devenir un problème lorsqu’un paquet doté du drapeau Ne pas fragmenter dépasse également la taille de l’unité de transmission maximale (MTU) d’une liaison réseau. Les valeurs TTL sont réduites après chaque saut et peuvent fournir des indices importants sur le chemin d’accès d’un paquet à travers le réseau.

Pour les types de trafic non chiffrés, les renifleurs de paquets peuvent aller au-delà des simples en-têtes et inspecter les données utiles réelles. Cela peut s’avérer extrêmement utile pour le dépannage des problèmes de réseau, mais constitue également un problème de sécurité potentiel lorsque des données sensibles telles que des identifiants et des mots de passe sont présentes. Pour comprendre la signification de la charge utile d’un paquet, il faut parfois connaître le protocole utilisé.

Les applications de capture de paquets et d’analyse réseau contiennent souvent des outils permettant de filtrer, de visualiser et d’inspecter de grandes quantités de données. Ces outils permettent une analyse qui n’est pas possible via l’inspection manuelle d’une capture de paquets. Les fichiers de capture peuvent également être intégrés à un système de détection d’intrusion/système de prévention d’intrusion (IDS/IPS), à un système de gestion des informations et des événements de sécurité (SIEM) ou à d’autres types de produits de sécurité à la recherche de signes d’une attaque ou fuite de données.

Formats, bibliothèques et filtres… SOS !

En matière de capture de paquets, il existe toute une série de termes connexes qui peuvent rapidement prêter à confusion. Voici quelques-uns des termes les plus courants et importants que vous pourriez entendre :

Formats de capture de paquets

Bien que des outils de capture de paquets comme Wireshark puissent être utilisés pour inspecter le trafic en temps réel, il est plus courant d’enregistrer les captures dans un fichier pour une analyse ultérieure. Ces fichiers peuvent être enregistrés dans différents formats. Les fichiers .pcap sont les plus courants et sont généralement compatibles avec un large éventail d’analyseurs de réseau et d’autres outils. Le format .pcapng reprend le format simple .pcap avec de nouveaux champs et de nouvelles fonctionnalités. Il s’agit désormais du format par défaut pour l’enregistrement des fichiers dans Wireshark. Certains outils payants peuvent également utiliser des formats propriétaires.

bibliothèques

Les bibliothèques comme libpcap, winpcap et npcap sont les véritables piliers de la capture de paquets. Elles se connectent à la pile réseau d’un système d’exploitation et permettent d’observer les paquets circulant entre les interfaces. La plupart de ces bibliothèques sont des projets open-source, vous pouvez donc les trouver dans une grande variété d’outils de capture de paquets payants ou gratuits. Dans certains cas, vous devrez installer la bibliothèque séparément de l’outil.

Filtrage

La capture de paquets complets peut prendre beaucoup d’espace et demander plus de ressources au dispositif de capture. Dans la plupart des cas, cette méthode est également excessive : les informations les plus intéressantes ne représentent généralement qu’une infime partie du trafic total observé. Les captures de paquets sont souvent filtrées pour extraire les informations pertinentes. Ce filtrage peut être basé sur de nombreux éléments, de la charge utile à l’adresse IP en passant par une combinaison de facteurs.

Outils de capture de paquets

Un grand nombre d’outils différents sont disponibles pour capturer et analyser les paquets qui circulent sur votre réseau. Ces outils sont parfois appelés renifleurs de paquets. Voici les plus populaires :

Wireshark

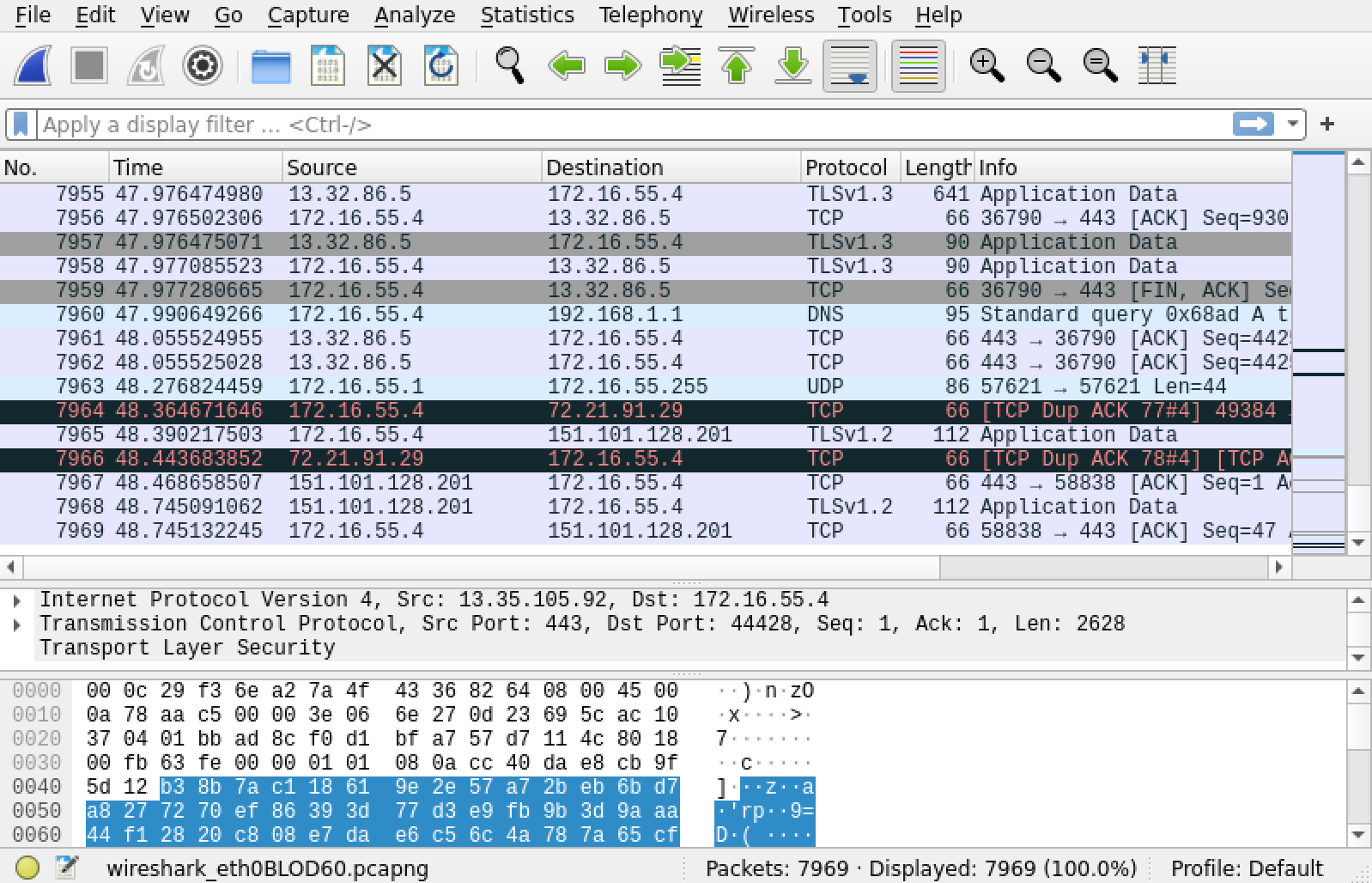

L’outil de capture de paquets par excellence, Wireshark est indispensable pour de nombreux administrateurs réseau, analystes de sécurité et amateurs. Avec une interface graphique simple et de nombreuses fonctionnalités de tri, d’analyse et de compréhension du trafic, Wireshark combine une grande facilité d’utilisation et des capacités puissantes. Le module Wireshark intègre également un utilitaire de ligne de commande appelé tshark.

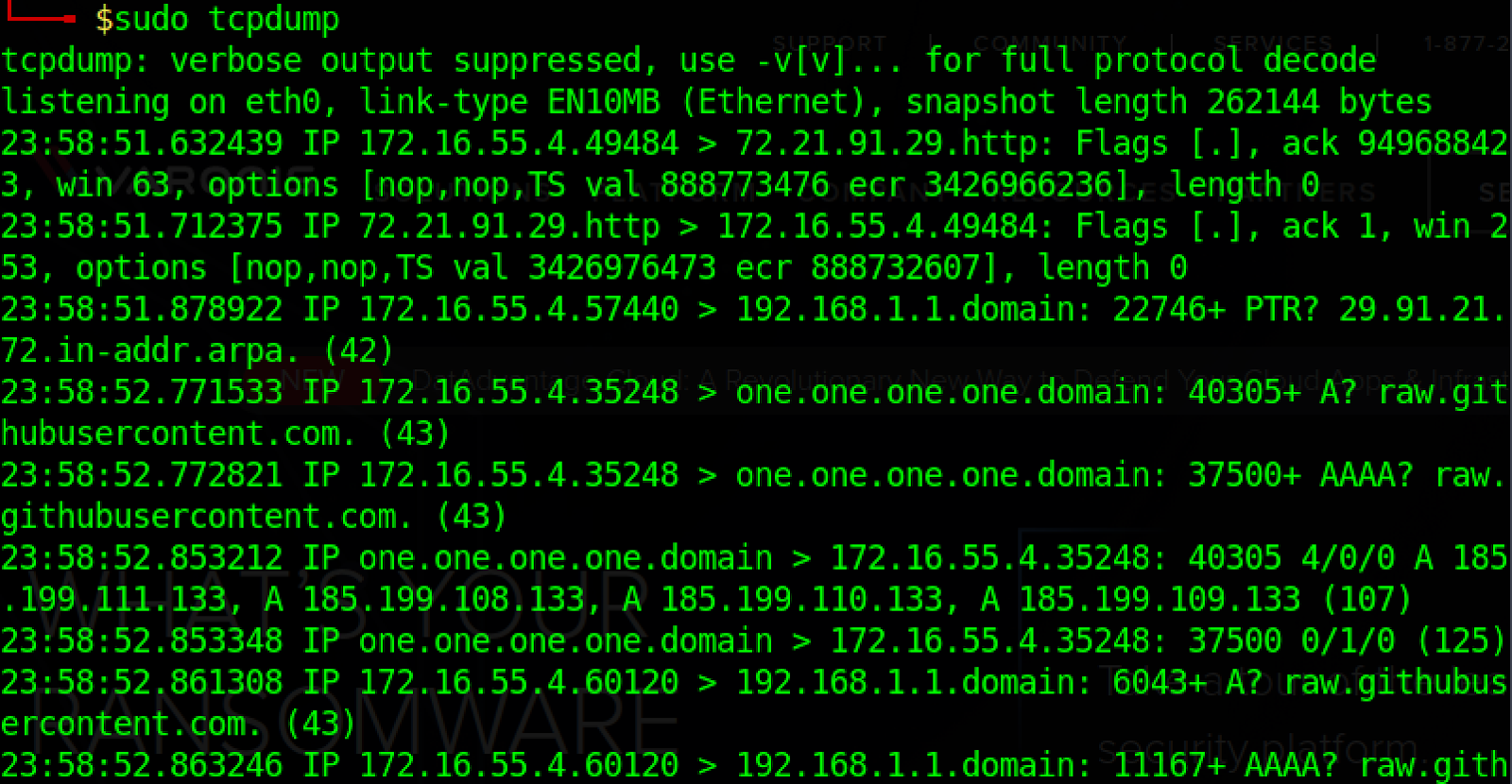

tcpdump

Léger, polyvalent et préinstallé sur de nombreux systèmes d’exploitation de type UNIX, tcpdump est un rêve devenu réalité pour les fans de l’interface de ligne de commande en matière de capture de paquets. Cet outil open source peut capturer rapidement des paquets pour les analyser ultérieurement avec des outils comme Wireshark, mais il dispose également de commandes et commutateurs en grand nombre qui lui sont propres et lui permettent de donner un sens à de grandes quantités de données réseau.

Moniteur de performance réseau SolarWinds

Cet outil commercial est réputé depuis longtemps pour sa facilité d’utilisation, ses visualisations et sa capacité à classer le trafic par application. Bien que l’outil ne soit disponible que sur les plateformes Windows, il peut renifler et analyser le trafic de n’importe quel type d’appareil.

ColaSoft Capsa

ColaSoft propose un renifleur de paquets commercial destiné aux entreprises, mais offre également une édition simplifiée destinée aux étudiants et aux débutants en matière de réseaux. L’outil dispose d’une variété de fonctions de surveillance pour faciliter le dépannage et l’analyse en temps réel.

Kismet

Kismet est un outil dédié à la capture du trafic sans fil et à la détection des réseaux et périphériques sans fil. Disponible pour les plateformes Linux, Mac et Windows, cet outil prend en charge un large éventail de sources de capture, notamment les radios Bluetooth et Zigbee. Avec la bonne configuration, vous pouvez capturer les paquets de tous les appareils du réseau.

Cas d’utilisation de la capture de paquets et du renifleur de paquets

Bien que le terme « renifleur de paquets » puisse évoquer des images de pirates informatiques écoutant secrètement des communications sensibles, il en existe de nombreux usages légitimes. Voici quelques cas d’utilisation typiques :

Découverte d’actifs/reconnaissance passive

De par leur nature même, les paquets comportent des adresses source et de destination, de sorte qu’une capture de paquets peut être utilisée pour détecter les terminaux actifs sur un réseau donné. Avec suffisamment de données, il est même possible d’assurer la reconnaissance passive des terminaux. Lorsqu’elle est effectuée à des fins légitimes dans une entreprise, cette opération est appelée découverte ou inventaire. Cependant, la nature passive d’une capture de paquets est un excellent moyen pour les pirates malveillants de recueillir des informations pour les étapes ultérieures d’une attaque. Bien entendu, la même technique peut être utilisée par les adeptes de Red Team pour tester la sécurité d’une organisation

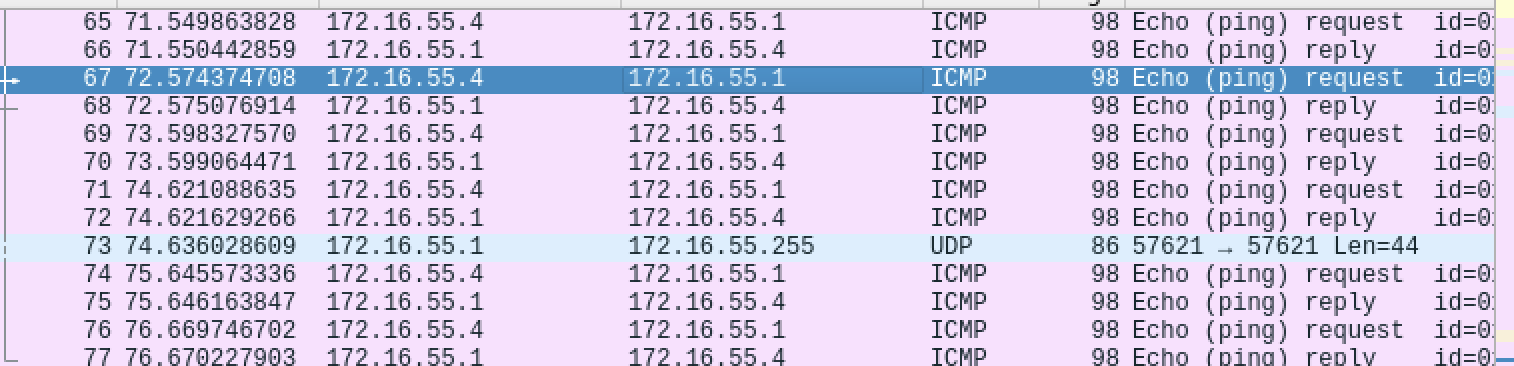

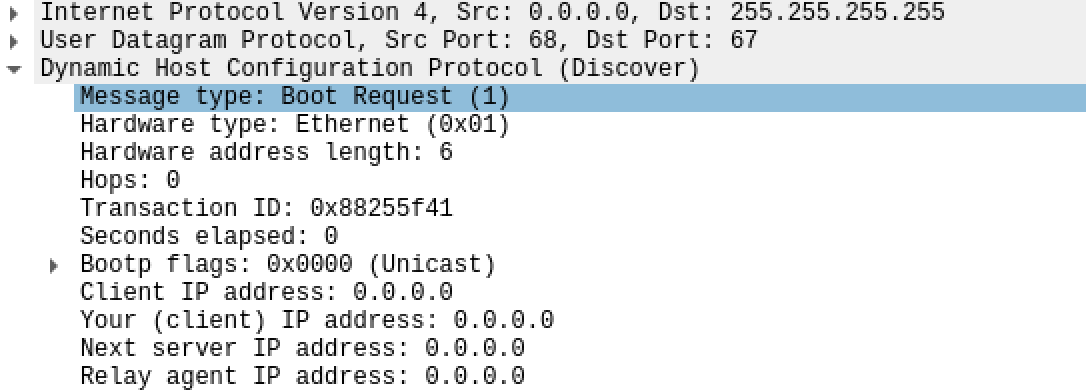

Dépannage

Lors du dépannage des problèmes de réseau, l’inspection du trafic réseau réel peut être le moyen le plus efficace de déterminer la cause première d’un problème. Les renifleurs de paquets permettent aux administrateurs et aux ingénieurs réseau de visualiser le contenu des paquets circulant sur le réseau. Cette fonctionnalité est essentielle pour dépanner les protocoles réseau fondamentaux tels que DHCP, ARP et DNS. Les captures de paquets ne révèlent cependant pas le contenu du trafic réseau chiffré.

Le reniflage des paquets peut aider à vérifier que le trafic emprunte le bon chemin sur le réseau et qu’il est traité selon la bonne priorité. Une liaison réseau saturée ou rompue est souvent facile à repérer dans une capture de paquets, car seule une partie d’une conversation généralement bilatérale est présente. Les connexions comportant un grand nombre de tentatives ou de paquets abandonnés sont souvent le signe d’une liaison trop sollicitée ou d’un matériel réseau défaillant.

Détection des intrusions

Le trafic réseau suspect peut être enregistré sous forme de capture de paquets et intégré dans une solution IDS, IPS ou SIEM pour une analyse plus approfondie. Les attaquants font tout leur possible pour se fondre dans le trafic réseau normal, mais une inspection minutieuse peut permettre de découvrir un trafic caché. Les adresses IP malveillantes connues, les charges utiles révélatrices et d’autres détails infimes peuvent tous être le signe d’une attaque. Même une action aussi inoffensive qu’une requête DNS, si elle est répétée à intervalles réguliers, peut dissimuler une balise de commande et de contrôle.

Réponse aux incidents et analyse

Les captures de paquets offrent une opportunité unique aux équipes en charge de la résolution des incidents. Les attaquants peuvent prendre des mesures pour effacer leurs traces sur les terminaux, mais ils ne peuvent pas annuler les paquets qui ont déjà traversé un réseau. Qu’il s’agisse de logiciels malveillants, d’exfiltration de données ou d’un autre type d’incident, les captures de paquets permettent souvent de repérer des signes d’attaque que les autres outils de sécurité ne voient pas. Comme l’en-tête d’un paquet contient toujours une adresse source et une adresse de destination, les équipes de réponse aux incidents peuvent utiliser les captures de paquets pour retracer le parcours d’un pirate sur le réseau ou repérer les signes d’exfiltration de données hors du réseau.

Avantages et inconvénients de la capture de paquets

Comme indiqué précédemment, les captures de paquets constituent un atout considérable pour les administrateurs réseau et les équipes de sécurité. Cependant, elles ne sont pas la seule option pour surveiller le trafic réseau, et il peut y avoir des cas où des dispositifs tels que SNMP ou NetFlow sont de meilleurs choix. Voici un aperçu de certains des avantages et inconvénients de l’utilisation des captures de paquets :

Avantage : L’analyse la plus complète du trafic réseau

La capture de paquets est par définition une copie des paquets réels transitant sur un réseau ou une liaison réseau. Il s’agit donc de l’examen le plus complet possible du trafic réseau. Les captures de paquets contiennent un grand nombre de données qui ne sont pas disponibles dans d’autres solutions de surveillance, y compris la charge utile complète, tous les champs d’en-tête IP et, dans de nombreux cas, même des informations sur l’interface de capture. Cela peut faire de la capture la seule solution viable dans les cas où beaucoup de détails sont nécessaires.

Avantage : Peut être sauvegardée pour une analyse ultérieure

Les captures de paquets peuvent être enregistrées pour une analyse ou une inspection ultérieure dans un fichier au format .pcap standard ou .pcapng. Cela permet par exemple à un ingénieur réseau d’enregistrer le trafic suspect et de le faire examiner ultérieurement par un analyste en sécurité informatique. Un large éventail d’outils prennent en charge ce format, y compris les solutions d’analyse de la sécurité. Il est également possible d’enregistrer une capture de paquets composée de plusieurs heures de données et de l’examiner ultérieurement.

Avantage : Compatibilité avec le matériel

SNMP et NetFlow nécessitent tous deux une prise en charge au niveau du matériel réseau. Bien que ces deux technologies bénéficient d’une compatibilité étendue, elles ne sont pas universellement disponibles. Il peut également y avoir des différences dans la façon dont chaque fournisseur les implémente. La capture de paquets, quant à elle, ne nécessite pas de matériel spécialisé et peut s’effectuer à partir de n’importe quel appareil ayant accès au réseau.

Inconvénient : Taille importante des fichiers

La capture de paquets complets peut occuper une grande quantité d’espace disque – dans certains cas, jusqu’à 20 fois plus d’espace que d’autres options. Même lorsque le filtrage est appliqué, un seul fichier de capture peut nécessiter plusieurs gigaoctets. Cela peut rendre les captures de paquets inadaptées au stockage à long terme. Ces fichiers volumineux peuvent également entraîner des temps de chargement considérables lors de l’ouverture d’un fichier .pcap dans un outil d’analyse de réseau.

Inconvénient : Trop d’informations

Bien que les captures de paquets fournissent un aperçu très complet du trafic réseau, elles sont souvent trop exhaustives. Les informations pertinentes peuvent se perdre dans de grandes quantités de données. Les outils d’analyse disposent de fonctions permettant de classer, trier et filtrer les fichiers de capture, mais dans de nombreux cas, d’autres options peuvent s’avérer plus utiles. Il est souvent possible de dépanner un réseau ou de repérer les signes d’une attaque avec les simples versions résumées du trafic réseau disponibles dans d’autres solutions de surveillance. Une approche courante consiste à utiliser une technologie telle que NetFlow pour surveiller tout le trafic et recourir à une capture de paquets complète si nécessaire.

Inconvénient : Champs fixes

Les itérations les plus récentes de NetFlow permettent de personnaliser les enregistrements, ce qui signifie que les administrateurs de réseau peuvent choisir les informations à capturer. Étant donné qu’une capture de paquets est basée sur la structure existante d’un paquet IP, il n’y a pas de place pour la personnalisation. Ce n’est peut-être pas un problème, mais encore une fois, selon le cas d’utilisation, il n’est peut-être pas nécessaire de capturer tous les champs d’un paquet IP.

Conclusion

La capture de paquets est un outil inestimable du point de vue du dépannage et de la sécurité, mais elle ne doit pas être le seul outil auquel un administrateur réseau ou un ingénieur en sécurité peut se fier. L’utilisation accrue du chiffrage à des fins légitimes et illégitimes limite l’efficacité des outils tels que Wireshark. Les captures de paquets ne fournissent pas non plus une idée précise de ce qui s’est passé sur un hôte aux équipes en charge de la réponse aux incidents. Des fichiers peuvent avoir été modifiés, des processus cachés et de nouveaux comptes utilisateur créés sans qu’un seul paquet ne soit généré. La plateforme de protection des données Varonis offre une représentation des données de votre entreprise permettant de repérer les menaces qui passent inaperçues sur le réseau. Assurez-vous, comme toujours, d’appliquer des stratégies de défense optimales et de bonnes pratiques sur votre réseau. Si vous souhaitez ajouter Varonis à votre dispositif de sécurité, programmez une démonstration individuelle !

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Robert Grimmick

Robert est un consultant en informatique et en cybersécurité basé dans le sud de la Californie. Il aime s'informer sur les dernières menaces qui pèsent sur la sécurité informatique.

-1.png)