Latest articles

Comment utiliser le Journal des événements de Windows pour surveiller les activités effectuées sur les fichiers

août 10, 2017

On aurait pu espérer que Microsoft fournirait dans son Journal des événements, des événements directs et cohérents concernant les activités réalisées sur les fichiers. Le journal des événements des fichiers...

Attaque massive par ransomware : ce que vous devez savoir

mai 16, 2017

Vous souvenez-vous de ces logiciels malveillants qui ont été volés à l’Agence nationale de sécurité américaine (NSA) il y a quelques mois ? Une nouvelle variante de ransomware (ou «...

La Plateforme de sécurité des données Varonis mentionnée dans le Guide d’achat des produits d’audit et de protection des données 2017 de Gartner

mai 04, 2017

En 2005, nos fondateurs étaient porteurs d’une vision cohérente de l’élaboration d’une solution de protection des types de données les plus répandus dans les entreprises : les fichiers et les e-mails....

Varonis mentionné par Forrester pour ses fonctions de classification des données

mai 04, 2017

Lorsque j’ai voulu assurer ma maison et son contenu, je me souviens avoir eu à remplir un formulaire qui m’obligeait à cataloguer et à évaluer tous les biens importants, de...

Un nouveau tableau de bord de la sécurité, un moteur d’analyse des comportements enrichi, et plus encore

avr. 18, 2017

Nous bénéficions chaque jour de feedback sur la façon dont nos clients se servent de DatAlert pour stopper les cyberattaques, comment ils détectent et neutralisent les rançongiciels, découvrent des erreurs...

Modèle de sécurité Zéro confiance : un excellent moyen de renforcer la protection des données

févr. 01, 2017

« Les utilisateurs à l’intérieur d’un réseau ne sont pas plus dignes de confiance que les utilisateurs à l’extérieur du réseau. » Cette citation de l’Oversight and Government Reform Committee...

Les risques du renommage de domaine avec Active Directory

déc. 06, 2016

En tant qu’administrateur système, il y a des moments où vous avez besoin de changer, de fusionner ou de renommer votre domaine. Différentes raisons peuvent motiver une telle nécessité : une...

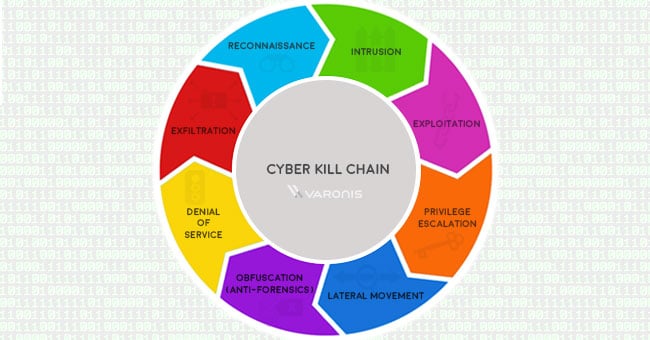

La chaîne cybercriminelle en 8 étapes

déc. 05, 2016

Comme dans tout bon vieux « casse », il y a plusieurs phases dans le déroulement d’une cyberattaque. Lockheed Martin a dérivé le concept de la chaîne criminelle d’un modèle...

Les 10 meilleurs tutoriels Web sur Active Directory

déc. 01, 2016

Nous avons tous entendu parler des nombreux avantages d’Active Directory (AD) pour les responsables informatiques : cela leur facilite la vie car AD constitue un coffre-fort centralisé d’informations sur les utilisateurs,...

3 statistiques qui montrent que les malwares sont encore là pour un moment

nov. 28, 2016

En juin dernier la police russe arrêtait 50 pirates suspectés d’attaques par malware contre des banques. C’est l’une des plus importantes arrestations de hackers de l’histoire de la Russie et...

Comment retrouver les groupes Active Directory dont je suis membre ?

nov. 22, 2016

La capacité à gérer des listes d’utilisateurs et des groupes constamment à jour est cruciale pour la sécurité d’une entreprise. Il existe différentes façons de déterminer à quels groupes appartient...

Meilleures pratiques de nommage de domaines Active Directory

oct. 25, 2016

Lorsqu’il s’agit de nommer des domaines, il importe d’y réfléchir très sérieusement, quasiment comme quand on réfléchit au prénom que l’on va donner à son premier enfant ! J’exagère, bien entendu,...

Try Varonis free.

Deploys in minutes.