Latest articles

Vulnérabilité d’Exchange : comment détecter une élévation de privilèges au niveau administrateur de domaine

juil. 24, 2020

L’année passée, des chercheurs ont divulgué une vulnérabilité d’Exchange permettant à tout utilisateur d’un domaine d’obtenir des privilèges d’administrateur de domaine et de compromettre AD et les hôtes connectés. Nos...

Comment trouver les groupes Active Directory dont je suis membre ?

juin 04, 2020

La possibilité d’administrer et de tenir à jour les listes et groupes d’utilisateurs est critique à la sécurité d’une organisation. Utiliser le GUI Il y a plusieurs moyens de déterminer...

Utiliser des applications Azure malveillantes pour infiltrer un tenant Microsoft 365

mars 25, 2020

Tandis que les organisations évoluent vers Microsoft 365 à un rythme soutenu, un nouveau vecteur d'attaque fait son apparition : les applications Azure

Analyser la réputation d’une entreprise après une violation de données

janv. 22, 2020

La période qui suit une violation de données n’est pas facile pour les entreprises. Gérer efficacement la crise exige beaucoup de temps et d’argent, et il en faut encore plus...

Norman : Varonis découvre une nouvelle souche de logiciel malveillant et un mystérieux Shell Web au cours d’une investigation de piratage cryptographique Monero

août 19, 2019

Quelques mois seulement après la détection de QBot, l’équipe de recherche sur la sécurité de Varonis a récemment enquêté sur une infection persistante par un cryptominer qui s’était propagée à...

Face App, l’application tendance qui va à l’encontre des règles de protection de la vie privée pour lesquelles l’Europe se bat !

août 01, 2019

Jérôme Soyer, directeur avant-vente pour l’Europe de l’Ouest nous éclaire sur la polémique FaceApp Retrouvez sa tribune dans la presse spécialisée : www.informatiquenews.fr Informatique News a réuni un panel de...

Varonis version 7.4 : focus sur les fonctionnalités

juil. 24, 2019

La version 7 de Varonis est maintenant GA, c’est à dire disponible à tous. Découvrez les fonctionnalités clés de notre dernière version 7.4. 25 nouveaux widgets pour gérer et protéger...

Global Data Risk Report 2019 : Chaque employé a accès à 17 millions de fichiers

juil. 22, 2019

Si vous pouviez prendre la température du risque de sécurité sur les données dans plus de 700 entreprises à travers le monde, que trouveriez-vous ? Chaque année, Varonis offre au...

Navigation anonyme : l’est-elle vraiment ?

juin 07, 2019

Aujourd’hui, la confidentialité est un sujet de préoccupation pour beaucoup d’entre nous. Politiques de confidentialité peu claires, collecte de données généralisée et piratages de données de grande envergure peuvent jeter...

Qbot : Varonis expose une campagne mondiale de cyberattaques – des Serveurs C&C compromettent activement des milliers de victimes

mars 27, 2019

L’équipe de recherche en cybersécurité de Varonis a découvert une campagne mondiale de cyberattaques utilisant une nouvelle souche du malware bancaire Qbot. La campagne cible activement les entreprises américaines, mais...

[Livre-Blanc] DLP : 3 façons d’améliorer la prévention des pertes de données avec Varonis

août 01, 2018

Ceux qui se sont frottés à la prévention des pertes de données (DLP) dans l’espoir de limiter la perte de propriété intellectuelle, de données médicales, de données financières et d’informations...

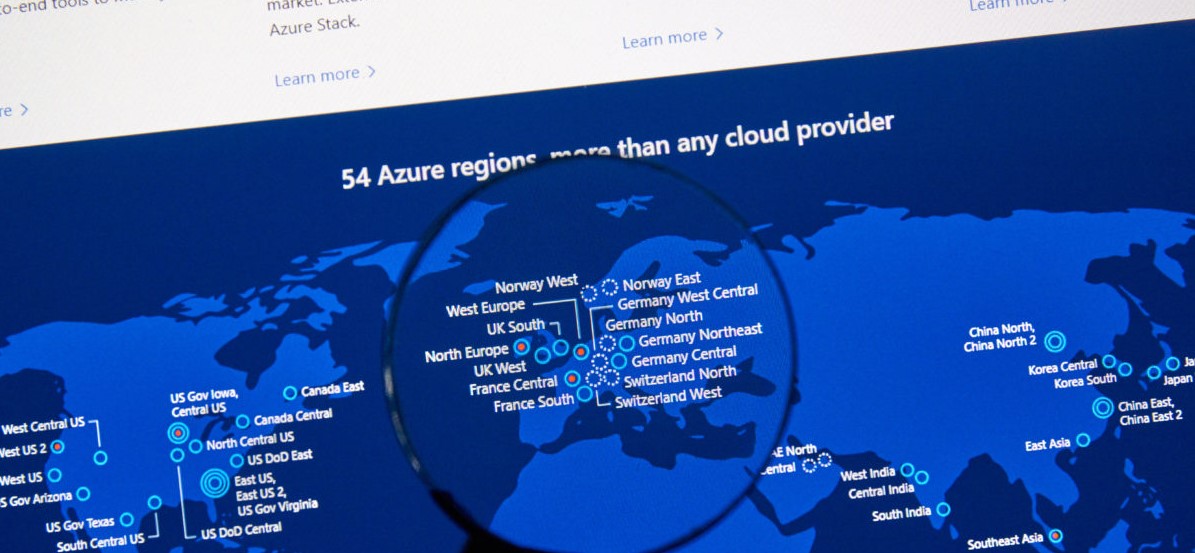

Les meilleurs tutoriels Azure Active Directory

déc. 12, 2017

Vous vous rappelez, il y a quelques années, quand les professionnels de la sécurité et les administrateurs informatique avaient peur de stocker les fichiers dans le cloud ? Aujourd’hui, les circonstances...

Try Varonis free.

Deploys in minutes.