Par Norman Girard, Vice Président et directeur général Europe de Varonis

Il y a encore beaucoup de choses que nous ne savons pas à propos des attaques qui ont visé les systèmes de points de vente de plusieurs détaillants l’année dernière. Nous savons avec certitude que Backoff, BlackPos et d’autres variantes ont été utilisées comme logiciel de RAM scraping et que les pirates disposaient d’un temps considérable pour supprimer ou exfiltrer des données. Mais il reste encore des questions sur la manière dont ce programme malveillant a été finalement placé sur les serveurs et terminaux de points de vente. Des complices présents dans la place ont-ils été impliqués ou l’action a-t-elle été purement le fait d’étrangers ?

Quelques experts en malware avec lesquels j’ai récemment communiqué indiquent que des complices situés à l’intérieur ont joué un rôle dans certains de ces incidents. À mon humble avis, il est plus probable que des vulnérabilités de base (mots de passe par défaut ou faible authentification) ont pavé la voie.

Indépendamment de l’identité des voleurs (employés ou personnes de l’extérieur), les mêmes règles visant à réduire les risques d’exposition des données s’appliquent toujours.

Limiter les permissions

La manière la plus efficace de limiter ce que les cyber-intrus peuvent voler une fois à l’intérieur consiste à s’assurer que les contenus précieux soient verrouillés et que leur accès est restreint. Le concept est le même que dans le monde réel.

Les banques, bijouteries et autres magasins disposent habituellement de systèmes physiques (clés, cartes d’accès, etc.) permettant aux seuls employés autorisés de manipuler les biens de grande valeur.

Ainsi, même en cas de cambriolage, les voleurs comprennent que leurs efforts sont vains. En effet, il n’y a rien à prendre parce qu’il existe un autre niveau de contrôle de sécurité interne.

Comme je l’évoque régulièrement, vous pouvez mettre en place des contrôles similaires au sein de votre système de fichiers en donnant aux collaborateurs le niveau d’accès minimum requis dans le cadre de leurs fonctions, c’est-à-dire en appliquant le modèle du « moindre privilège ». Ainsi, même après avoir mis la main sur les informations d’identification d’un employé par phishing ou en devinant son mot de passe, les pirates ne trouveront rien d’intéressant.

En rapport avec ce point, se pose le problème du groupe « Tout le monde », le fléau des administrateurs Windows et de nos sujets préférés. Pour appliquer la stratégie de minimisation des accès, vous devrez supprimer de manière rétroactive le groupe « Tout le monde » que Microsoft ajoute automatiquement à toutes les listes de contrôle d’accès des nouveaux dossiers.

Ensuite, pour éviter les hurlements des utilisateurs, vous devrez mettre en place une stratégie d’accès plus granulaire en ce qui concerne les dossiers. Vous pouvez lire l’article Conseils de pros pour voir comment un de nos clients a réorganisé la structure de ses permissions d’accès selon ces principes.

Détection et listes blanches d’applications

La prévention en matière de sécurité n’est pas conçue pour éviter complètement les pertes de données. L’objectif réel est de réduire les risques de vol et de les ramener à un niveau raisonnable. On peut dire la même chose des systèmes de sécurité physiques. Globalement, vous devrez choisir un sigma que vous (et votre compagnie d’assurance !) estimez confortable et implémenter les stratégies qui vous permettront de correspondre à ce profil de risque.

Toutefois, mes sources en cybersécurité reconnaissent qu’il est potentiellement impossible de garder les périphériques de carte de crédit et les serveurs de transactions back-end hors de portée des pirates.

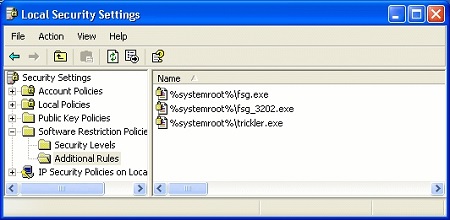

Dans ce cas, une solution de supervision permettant de détecter l’activité inhabituelle des applications et d’émettre des alertes est recommandée. La stratégie de restriction logicielle de Windows (Software Restriction Policy, SRP) constitue l’une des manières d’y parvenir. Vous pouvez en savoir plus sur la question ici, mais l’idée est d’indiquer à l’OS lui-même les applications qui peuvent être lancées au moyen d’une liste de logiciels approuvés, ou « liste blanche ».

Par exemple, une SRP empêcherait le scénario fréquent de pirates plaçant secrètement leur malware de point de ventes dans un dossier automatiquement chargé au démarrage de Windows. La liste blanche SRP bloquerait le lancement du malware, ce qui va en fait plus loin que la simple détection.

L’inconvénient d’une approche de type liste blanche réside dans le fait qu’elle nécessite une analyse extrêmement précise des logiciels qui constituent un système en fonctionnement. Cette dernière peut s’avérer particulièrement difficile à effectuer correctement.

Enfin, tous les paris sont perdus si le programme malveillant est injecté dans un logiciel légitime. Les listes blanches SRP ne vous apporteront alors aucune aide.

La fuite

Une approche moins restrictive et plus flexible consiste à superviser simplement les types inhabituels d’accès aux fichiers. Rappelez-vous que dans tout cambriolage, la partie la plus difficile est la fuite (voyez par exemple Braquage à l’italienne). Backoff et BlackPos écrivent les données de carte de crédit lues en mémoire dans un fichier qui est ensuite périodiquement copié ou déplacé vers un autre serveur.

Rien de fantaisiste à ce niveau. Backoff, par exemple, lance simplement un interpréteur de commandes pour accomplir le transfert des données. Cela constituerait un signal d’alarme évident sur un serveur de points de vente et pourrait en théorie être détecté par le logiciel de supervision.

La dure réalité : il n’y a pas de réponse facile et les pirates de points de vente s’adaptent en permanence. Vous découvrirez qu’il vous faudra implémenter plus d’une mesure défensive pour contenir les risques.

The post Prévention des programmes malveillants sur les points de vente : quelques conseils efficaces. appeared first on Varonis Français.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

David Gibson

David Gibson a plus de 20 ans d'expérience dans les domaines de la technologie et du marketing. Il s'exprime fréquemment sur la cybersécurité et les meilleures pratiques technologiques lors de conférences sectorielles et a été cité dans le New York Times, USA Today, The Washington Post et de nombreuses sources d'information sur la sécurité.

-1.png)